Appearance

权限认证框架(UAAC)

一个轻量级 Java 权限认证框架,让鉴权变得简单、优雅!

前言

本文档将会尽力讲解每个功能的设计原因、应用场景,用心阅读文档,你学习到的将不止是 UAAC 框架本身,更是绝大多数场景下权限设计的最佳实践。

UAAC 介绍

UAAC 是一个轻量级 Java 权限认证框架,主要解决:登录认证、权限认证、Session会话、单点登录、OAuth2.0、微服务网关鉴权 等一系列权限相关问题。

UAAC 的 API 设计非常简单,有多简单呢?以登录认证为例,你只需要:

java

// 在登录时写入当前会话的账号id

StpUtil.login(10001);

// 然后在需要校验登录处调用以下方法:

// 如果当前会话未登录,这句代码会抛出 `NotLoginException` 异常

StpUtil.checkLogin();

至此,我们已经借助 UAAC 完成登录认证!

此时的你小脑袋可能飘满了问号,就这么简单?自定义 Realm 呢?全局过滤器呢?我不用写各种配置文件吗?

没错,在 UAAC 中,登录认证就是如此简单,不需要任何的复杂前置工作,只需这一行简单的API调用,就可以完成会话登录认证!

当你受够 Shiro、SpringSecurity 等框架的三拜九叩之后,你就会明白,相对于这些传统老牌框架,UAAC 的 API 设计是多么的简单、优雅!

权限认证示例(只有具备 user:add 权限的会话才可以进入请求)

java

@CpCheckPermission("user:add")

@RequestMapping("/user/insert")

public String insert(SysUser user) {

// ...

return "用户增加";

}

将某个账号踢下线(待到对方再次访问系统时会抛出NotLoginException异常)

java

// 将账号id为 10001 的会话踢下线

StpUtil.kickout(10001);

在 UAAC 中,绝大多数功能都可以 一行代码 完成:

java

StpUtil.login(10001); // 标记当前会话登录的账号id

StpUtil.getLoginId(); // 获取当前会话登录的账号id

StpUtil.isLogin(); // 获取当前会话是否已经登录, 返回true或false

StpUtil.logout(); // 当前会话注销登录

StpUtil.kickout(10001); // 将账号为10001的会话踢下线

StpUtil.hasRole("super-admin"); // 查询当前账号是否含有指定角色标识, 返回true或false

StpUtil.hasPermission("user:add"); // 查询当前账号是否含有指定权限, 返回true或false

StpUtil.getSession(); // 获取当前账号id的Session

StpUtil.getSessionByLoginId(10001); // 获取账号id为10001的Session

StpUtil.getTokenValueByLoginId(10001); // 获取账号id为10001的token令牌值

StpUtil.login(10001, "PC"); // 指定设备标识登录,常用于“同端互斥登录”

StpUtil.kickout(10001, "PC"); // 指定账号指定设备标识踢下线 (不同端不受影响)

StpUtil.openSafe(120); // 在当前会话开启二级认证,有效期为120秒

StpUtil.checkSafe(); // 校验当前会话是否处于二级认证有效期内,校验失败会抛出异常

StpUtil.switchTo(10044); // 将当前会话身份临时切换为其它账号

即使不运行测试,相信您也能意会到绝大多数 API 的用法。

UAAC 功能一览

- 登录认证 —— 单端登录、多端登录、同端互斥登录、七天内免登录

- 权限认证 —— 权限认证、角色认证、会话二级认证

- Session会话 —— 全端共享Session、单端独享Session、自定义Session

- 踢人下线 —— 根据账号id踢人下线、根据Token值踢人下线

- 账号封禁 —— 指定天数封禁、永久封禁、设定解封时间

- 持久层扩展 —— 可集成Redis、Memcached等专业缓存中间件,重启数据不丢失

- 分布式会话 —— 提供jwt集成、共享数据中心两种分布式会话方案

- 微服务网关鉴权 —— 适配Gateway、ShenYu、Zuul等常见网关的路由拦截认证

- 单点登录 —— 内置三种单点登录模式:无论是否跨域、是否共享Redis,都可以搞定

- OAuth2.0认证 —— 基于RFC-6749标准编写,OAuth2.0标准流程的授权认证,支持openid模式

- 二级认证 —— 在已登录的基础上再次认证,保证安全性

- Basic认证 —— 一行代码接入 Http Basic 认证

- 独立Redis —— 将权限缓存与业务缓存分离

- 临时Token验证 —— 解决短时间的Token授权问题

- 模拟他人账号 —— 实时操作任意用户状态数据

- 临时身份切换 —— 将会话身份临时切换为其它账号

- 前后台分离 —— APP、小程序等不支持Cookie的终端

- 同端互斥登录 —— 像QQ一样手机电脑同时在线,但是两个手机上互斥登录

- 多账号认证体系 —— 比如一个商城项目的user表和admin表分开鉴权

- 花式token生成 —— 内置六种Token风格,还可:自定义Token生成策略、自定义Token前缀

- 注解式鉴权 —— 优雅的将鉴权与业务代码分离

- 路由拦截式鉴权 —— 根据路由拦截鉴权,可适配restful模式

- 自动续签 —— 提供两种Token过期策略,灵活搭配使用,还可自动续签

- 会话治理 —— 提供方便灵活的会话查询接口

- 记住我模式 —— 适配[记住我]模式,重启浏览器免验证

- 密码加密 —— 提供密码加密模块,可快速MD5、SHA1、SHA256、AES、RSA加密

- 全局侦听器 —— 在用户登陆、注销、被踢下线等关键性操作时进行一些AOP操作

- 开箱即用 —— 提供SpringMVC、WebFlux等常见web框架starter集成包,真正的开箱即用

- 更多功能正在集成中... —— 如有您有好想法或者建议,欢迎交流

引入

1、创建项目

在IDE中新建一个SpringBoot项目

2、添加依赖

在 pom.xml 中添加依赖:

xml

<!-- UAAC 权限认证 -->

<dependency>

<groupId>com.cpit.csc</groupId>

<artifactId>uaac-spring-boot-starter</artifactId>

<version>${uaac.version}</version>

</dependency>

3、设置配置文件

你可以零配置启动项目 ,但同时你也可以在application.yml中增加如下配置,定制性使用框架:

java

server:

# 端口

port: 8081

### UAAC配置

uaac:

# token名称 (同时也是cookie名称)

token-name: uaac-token

# token有效期,单位s 默认30天, -1代表永不过期

timeout: 2592000

# token临时有效期 (指定时间内无操作就视为token过期) 单位: 秒

activity-timeout: -1

# 是否允许同一账号并发登录 (为true时允许一起登录, 为false时新登录挤掉旧登录)

is-concurrent: true

# 在多人登录同一账号时,是否共用一个token (为true时所有登录共用一个token, 为false时每次登录新建一个token)

is-share: false

# token风格

token-style: uuid

# 是否输出操作日志

is-log: false

4、创建启动类

在项目中新建包 com.example ,在此包内新建主类 UaacDemoApplication.java,输入以下代码:

java

@SpringBootApplication

public class UaacDemoApplication {

public static void main(String[] args) throws JsonProcessingException {

SpringApplication.run(UaacDemoApplication.class, args);

System.out.println("启动成功:UAAC配置如下:" + CpManager.getConfig());

}

}

5、创建测试Controller

java

@RestController

@RequestMapping("/user/")

public class UserController {

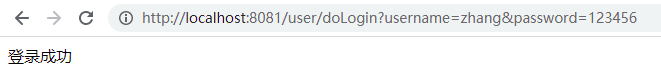

// 测试登录,浏览器访问: http://localhost:8081/user/doLogin?username=zhang&password=123456

@RequestMapping("doLogin")

public String doLogin(String username, String password) {

// 此处仅作模拟示例,真实项目需要从数据库中查询数据进行比对

if("zhang".equals(username) && "123456".equals(password)) {

StpUtil.login(10001);

return "登录成功";

}

return "登录失败";

}

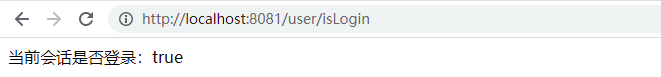

// 查询登录状态,浏览器访问: http://localhost:8081/user/isLogin

@RequestMapping("isLogin")

public String isLogin() {

return "当前会话是否登录:" + StpUtil.isLogin();

}

}

6、运行

启动代码,从浏览器依次访问上述测试接口:

详细了解

通过这个示例,你已经对UAAC有了初步的了解,那么现在开始详细了解一下它都有哪些能力 吧

在WebFlux环境集成

Reactor 是一种非阻塞的响应式模型,本篇将以 WebFlux 为例,展示 UAAC 与 Reactor 响应式模型框架相整合的示例, 你可以用同样方式去对接其它Reactor模型框架(Netty、ShenYu、SpringCloud Gateway等)

整合示例在/uaac-demo/uaac-demo-webflux文件夹下,如遇到难点可结合源码进行测试学习

WebFlux常用于微服务网关架构中,如果您的应用基于单体架构且非 Reactor 模型,可以先跳过本章

1、创建项目

在IDE中新建一个SpringBoot项目,例如:uaac-demo-webflux(不会的同学请自行百度或者参考github示例)

2、添加依赖

在 pom.xml 中添加依赖:

xml

<!-- UAAC 权限认证(Reactor响应式集成) -->

<dependency>

<groupId>com.cpit.csc</groupId>

<artifactId>uaac-reactor-spring-boot-starter</artifactId>

<version>${uaac.top.version}</version>

</dependency>

3、创建启动类

在项目中新建包 com.example ,在此包内新建主类 UaacDemoApplication.java,输入以下代码:

java

@SpringBootApplication

public class UaacDemoApplication {

public static void main(String[] args) throws JsonProcessingException {

SpringApplication.run(UaacDemoApplication.class, args);

System.out.println("启动成功:UAAC配置如下:" + CpManager.getConfig());

}

}

4、创建全局过滤器

新建CpTokenConfigure.java,注册UAAC的全局过滤器

java

/**

* [UAAC 权限认证] 全局配置类

*/

@Configuration

public class CpTokenConfigure {

/**

* 注册 [UAAC全局过滤器]

*/

@Bean

public CpReactorFilter getCpReactorFilter() {

return new CpReactorFilter()

// 指定 [拦截路由]

.addInclude("/**")

// 指定 [放行路由]

.addExclude("/favicon.ico")

// 指定[认证函数]: 每次请求执行

.setAuth(obj -> {

System.out.println("---------- uaac全局认证");

// CpRouter.match("/test/test", () -> StpUtil.checkLogin());

})

// 指定[异常处理函数]:每次[认证函数]发生异常时执行此函数

.setError(e -> {

System.out.println("---------- sa全局异常 ");

return AjaxJson.getError(e.getMessage());

})

;

}

}

你只需要按照此格式复制代码即可,有关过滤器的详细用法,会在之后的章节详细介绍

5、创建测试Controller

java

@RestController

@RequestMapping("/user/")

public class UserController {

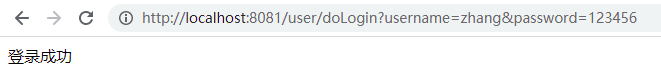

// 测试登录,浏览器访问: http://localhost:8081/user/doLogin?username=zhang&password=123456

@RequestMapping("doLogin")

public String doLogin(String username, String password) {

// 此处仅作模拟示例,真实项目需要从数据库中查询数据进行比对

if("zhang".equals(username) && "123456".equals(password)) {

StpUtil.login(10001);

return "登录成功";

}

return "登录失败";

}

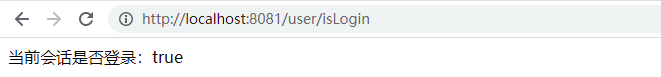

// 查询登录状态,浏览器访问: http://localhost:8081/user/isLogin

@RequestMapping("isLogin")

public String isLogin() {

return "当前会话是否登录:" + StpUtil.isLogin();

}

}

6、运行

启动代码,从浏览器依次访问上述测试接口:

注意事项

更多使用示例请参考官方仓库demo

基础

登录认证

核心思想

所谓登录认证,说白了就是限制某些API接口必须登录后才能访问(例:查询我的账号资料) 那么如何判断一个会话是否登录?框架会在登录成功后给你做个标记,每次登录认证时校验这个标记,有标记者视为已登录,无标记者视为未登录!

登录与注销

根据以上思路,我们很容易想到以下api:

java

// 标记当前会话登录的账号id

// 建议的参数类型:long | int | String, 不可以传入复杂类型,如:User、Admin等等

StpUtil.login(Object id);

// 当前会话注销登录

StpUtil.logout();

// 获取当前会话是否已经登录,返回true=已登录,false=未登录

StpUtil.isLogin();

// 检验当前会话是否已经登录, 如果未登录,则抛出异常:`NotLoginException`

StpUtil.checkLogin()

NotLoginException异常对象扩展:

- 通过

getLoginType()方法获取具体是哪个StpLogic抛出的异常 - 通过

getType()方法获取具体的场景值,详细参考<未登录场景值>

会话查询

java

// 获取当前会话账号id, 如果未登录,则抛出异常:`NotLoginException`

StpUtil.getLoginId();

// 类似查询API还有:

StpUtil.getLoginIdAsString(); // 获取当前会话账号id, 并转化为`String`类型

StpUtil.getLoginIdAsInt(); // 获取当前会话账号id, 并转化为`int`类型

StpUtil.getLoginIdAsLong(); // 获取当前会话账号id, 并转化为`long`类型

// ---------- 指定未登录情形下返回的默认值 ----------

// 获取当前会话账号id, 如果未登录,则返回null

StpUtil.getLoginIdDefaultNull();

// 获取当前会话账号id, 如果未登录,则返回默认值 (`defaultValue`可以为任意类型)

StpUtil.getLoginId(T defaultValue);

其它API

java

// 获取指定token对应的账号id,如果未登录,则返回 null

StpUtil.getLoginIdByToken(String tokenValue);

// 获取当前`StpLogic`的token名称

StpUtil.getTokenName();

// 获取当前会话的token值

StpUtil.getTokenValue();

// 获取当前会话的token信息参数

StpUtil.getTokenInfo();

来个小测试,加深一下理解

新建 LoginController,复制以下代码

java

/**

* 登录测试

*

*/

@RestController

@RequestMapping("/acc/")

public class LoginController {

// 测试登录 ---- http://localhost:8081/acc/doLogin?name=zhang&pwd=123456

@RequestMapping("doLogin")

public CpResult doLogin(String name, String pwd) {

// 此处仅作模拟示例,真实项目需要从数据库中查询数据进行比对

if("zhang".equals(name) && "123456".equals(pwd)) {

StpUtil.login(10001);

return CpResult.ok("登录成功");

}

return CpResult.error("登录失败");

}

// 查询登录状态 ---- http://localhost:8081/acc/isLogin

@RequestMapping("isLogin")

public CpResult isLogin() {

return CpResult.ok("是否登录:" + StpUtil.isLogin());

}

// 查询 Token 信息 ---- http://localhost:8081/acc/tokenInfo

@RequestMapping("tokenInfo")

public CpResult tokenInfo() {

return CpResult.data(StpUtil.getTokenInfo());

}

// 测试注销 ---- http://localhost:8081/acc/logout

@RequestMapping("logout")

public CpResult logout() {

StpUtil.logout();

return CpResult.ok();

}

}

有关

TokenInfo参数详解,请参考<TokenInfo参数详解>

权限认证

核心思想

所谓权限认证,认证的核心就是一个账号是否拥有一个权限码 有,就让你通过。没有?那么禁止访问!

再往底了说,就是每个账号都会拥有一个权限码集合,我来校验这个集合中是否包含指定的权限码 例如:当前账号拥有权限码集合:["user-add", "user-delete", "user-get"],这时候我来校验权限 "user-update",则其结果就是:验证失败,禁止访问

所以现在问题的核心就是:

- 如何获取一个账号所拥有的的权限码集合

- 本次操作需要验证的权限码是哪个

获取当前账号权限码集合

因为每个项目的需求不同,其权限设计也千变万化,因此【获取当前账号权限码集合】这一操作不可能内置到框架中, 所以 UAAC 将此操作以接口的方式暴露给你,以方便的你根据自己的业务逻辑进行重写

你需要做的就是新建一个类,实现StpInterface接口,例如以下代码:

java

package com.example.uaac;

import java.util.ArrayList;

import java.util.List;

import org.springframework.stereotype.Component;

import com.cpit.csc.uaac.stp.StpInterface;

/**

* 自定义权限验证接口扩展

*/

@Component // 保证此类被SpringBoot扫描,完成UAAC的自定义权限验证扩展

public class StpInterfaceImpl implements StpInterface {

/**

* 返回一个账号所拥有的权限码集合

*/

@Override

public List<String> getPermissionList(Object loginId, String loginType) {

// 本list仅做模拟,实际项目中要根据具体业务逻辑来查询权限

List<String> list = new ArrayList<String>();

list.add("101");

list.add("user-add");

list.add("user-delete");

list.add("user-update");

list.add("user-get");

list.add("article-get");

return list;

}

/**

* 返回一个账号所拥有的角色标识集合 (权限与角色可分开校验)

*/

@Override

public List<String> getRoleList(Object loginId, String loginType) {

// 本list仅做模拟,实际项目中要根据具体业务逻辑来查询角色

List<String> list = new ArrayList<String>();

list.add("admin");

list.add("super-admin");

return list;

}

}

可参考代码StpInterfaceImpl.java

权限认证

然后就可以用以下api来鉴权了

java

// 判断:当前账号是否含有指定权限, 返回true或false

StpUtil.hasPermission("user-update");

// 校验:当前账号是否含有指定权限, 如果验证未通过,则抛出异常: NotPermissionException

StpUtil.checkPermission("user-update");

// 校验:当前账号是否含有指定权限 [指定多个,必须全部验证通过]

StpUtil.checkPermissionAnd("user-update", "user-delete");

// 校验:当前账号是否含有指定权限 [指定多个,只要其一验证通过即可]

StpUtil.checkPermissionOr("user-update", "user-delete");

扩展:NotPermissionException 对象可通过 getLoginType() 方法获取具体是哪个 StpLogic 抛出的异常

角色认证

在UAAC中,角色和权限可以独立验证

java

// 判断:当前账号是否拥有指定角色, 返回true或false

StpUtil.hasRole("super-admin");

// 校验:当前账号是否含有指定角色标识, 如果验证未通过,则抛出异常: NotRoleException

StpUtil.checkRole("super-admin");

// 校验:当前账号是否含有指定角色标识 [指定多个,必须全部验证通过]

StpUtil.checkRoleAnd("super-admin", "shop-admin");

// 校验:当前账号是否含有指定角色标识 [指定多个,只要其一验证通过即可]

StpUtil.checkRoleOr("super-admin", "shop-admin");

扩展:NotRoleException 对象可通过 getLoginType() 方法获取具体是哪个 StpLogic 抛出的异常

拦截全局异常

有同学要问,鉴权失败,抛出异常,然后呢?要把异常显示给用户看吗?当然不可以! 你可以创建一个全局异常拦截器,统一返回给前端的格式,参考GlobalException.java

权限通配符

UAAC允许你根据通配符指定泛权限,例如当一个账号拥有user*的权限时,user-add、user-delete、user-update都将匹配通过

java

// 当拥有 user* 权限时

StpUtil.hasPermission("user-add"); // true

StpUtil.hasPermission("user-update"); // true

StpUtil.hasPermission("art-add"); // false

// 当拥有 *-delete 权限时

StpUtil.hasPermission("user-add"); // false

StpUtil.hasPermission("user-delete"); // true

StpUtil.hasPermission("art-delete"); // true

// 当拥有 *.js 权限时

StpUtil.hasPermission("index.js"); // true

StpUtil.hasPermission("index.css"); // false

StpUtil.hasPermission("index.html"); // false

上帝权限:当一个账号拥有 "*" 权限时,他可以验证通过任何权限码 (角色认证同理)

如何把权限精确搭到按钮级?

权限精确到按钮级的意思就是指:权限范围可以控制到页面上的每一个按钮是否显示

思路:如此精确的范围控制只依赖后端已经难以完成,此时需要前端进行一定的逻辑判断

如果是前后端一体项目,可以参考<Thymeleaf 标签方言>,如果是前后端分离项目,则:

- 在登录时,把当前账号拥有的所有权限码一次性返回给前端

- 前端将权限码集合保存在

localStorage或其它全局状态管理对象中 - 在需要权限控制的按钮上,使用js进行逻辑判断,例如在

vue框架中我们可以使用如下写法:

js

<button v-if="arr.indexOf('user:delete') > -1">删除按钮</button>

其中:arr是当前用户拥有的权限码数组,user:delete是显示按钮需要拥有的权限码,删除按钮是用户拥有权限码才可以看到的内容

注意:以上写法只为提供一个参考示例,不同框架有不同写法,开发者可根据项目技术栈灵活封装进行调用

前端有了鉴权后端还需要鉴权吗?

需要!

前端的鉴权只是一个辅助功能,对于专业人员这些限制都是可以轻松绕过的,为保证服务器安全,无论前端是否进行了权限校验,后端接口都需要对会话请求再次进行权限校验!

踢人下线

所谓踢人下线,核心操作就是找到其指定loginId对应的token,并设置其失效

1、强制注销

java

StpUtil.logout(10001); // 强制指定账号注销下线

StpUtil.logout(10001, "PC"); // 强制指定账号指定端注销下线

StpUtil.logoutByTokenValue("token"); // 强制指定 Token 注销下线

2、踢人下线

java

StpUtil.kickout(10001); // 将指定账号踢下线

StpUtil.kickout(10001, "PC"); // 将指定账号指定端踢下线

StpUtil.kickoutByTokenValue("token"); // 将指定 Token 踢下线

强制注销 和 踢人下线 的区别在于:

- 强制注销等价于对方主动调用了注销方法,再次访问会提示:Token无效。

- 踢人下线不会清除Token信息,而是将其打上特定标记,再次访问会提示:Token已被踢下线。

3、账号封禁

对于违规账号,有时候我们仅仅将其踢下线还是远远不够的,我们还需要对其进行账号封禁防止其再次登录

java

// 封禁指定账号

// 参数一:账号id

// 参数二:封禁时长,单位:秒 (86400秒=1天,此值为-1时,代表永久封禁)

StpUtil.disable(10001, 86400);

// 获取指定账号是否已被封禁 (true=已被封禁, false=未被封禁)

StpUtil.isDisable(10001);

// 获取指定账号剩余封禁时间,单位:秒

StpUtil.getDisableTime(10001);

// 解除封禁

StpUtil.untieDisable(10001);

注意点

对于正在登录的账号,对其账号封禁时并不会使其立刻注销 如果需要将其封禁后立即掉线,可采取先踢再封禁的策略,例如:

java

// 先踢下线

StpUtil.kickout(10001);

// 再封禁账号

StpUtil.disable(10001, 86400);

注解式鉴权

有同学表示:尽管使用代码鉴权非常方便,但是我仍希望把鉴权逻辑和业务逻辑分离开来,我可以使用注解鉴权吗?当然可以!

注解鉴权 —— 优雅的将鉴权与业务代码分离!

@CpCheckLogin: 登录认证 —— 只有登录之后才能进入该方法@CpCheckRole("admin"): 角色认证 —— 必须具有指定角色标识才能进入该方法@CpCheckPermission("user:add"): 权限认证 —— 必须具有指定权限才能进入该方法@CpCheckSafe: 二级认证校验 —— 必须二级认证之后才能进入该方法@CpCheckBasic: HttpBasic认证 —— 只有通过 Basic 认证后才能进入该方法

UAAC使用全局拦截器完成注解鉴权功能,为了不为项目带来不必要的性能负担,拦截器默认处于关闭状态 因此,为了使用注解鉴权,你必须手动将UAAC的全局拦截器注册到你项目中

注:UAAC内置两种模式完成注解鉴权,分别是拦截器模式和AOP模式, 为了避免不必要的性能浪费,这两种模式默认都处于关闭状态 因此如若使用注解鉴权,你必须选择其一进行注册

1、注册拦截器

以SpringBoot2.0为例, 新建配置类CpConfigure.java

java

@Configuration

public class CpConfigure implements WebMvcConfigurer {

// 注册UAAC的注解拦截器,打开注解式鉴权功能

@Override

public void addInterceptors(InterceptorRegistry registry) {

// 注册注解拦截器,并排除不需要注解鉴权的接口地址 (与登录拦截器无关)

registry.addInterceptor(new CpAnnotationInterceptor()).addPathPatterns("/**");

}

}

保证此类被springboot启动类扫描到即可

2、使用注解鉴权

然后我们就可以愉快的使用注解鉴权:

java

// 登录认证:只有登录之后才能进入该方法

@CpCheckLogin

@RequestMapping("info")

public String info() {

return "查询用户信息";

}

// 角色认证:必须具有指定角色才能进入该方法

@CpCheckRole("super-admin")

@RequestMapping("add")

public String add() {

return "用户增加";

}

// 权限认证:必须具有指定权限才能进入该方法

@CpCheckPermission("user-add")

@RequestMapping("add")

public String add() {

return "用户增加";

}

// 二级认证:必须二级认证之后才能进入该方法

@CpCheckSafe()

@RequestMapping("add")

public String add() {

return "用户增加";

}

// Http Basic 认证:只有通过 Basic 认证后才能进入该方法

@CpCheckBasic(account = "uaac:123456")

@RequestMapping("add")

public String add() {

return "用户增加";

}

注:以上注解都可以加在类上,代表为这个类所有方法进行鉴权

3、设定校验模式

@CpCheckRole与@CpCheckPermission注解可设置校验模式,例如:

java

// 注解式鉴权:只要具有其中一个权限即可通过校验

@RequestMapping("atJurOr")

@CpCheckPermission(value = {"user-add", "user-all", "user-delete"}, mode = CpMode.OR)

public AjaxJson atJurOr() {

return AjaxJson.getSuccessData("用户信息");

}

mode有两种取值:

CpMode.AND, 标注一组权限,会话必须全部具有才可通过校验CpMode.OR, 标注一组权限,会话只要具有其一即可通过校验

4、角色权限双重 “or校验”

假设有以下业务场景:一个接口在具体权限 user-add 或角色 admin 时可以调通。怎么写?

java

// 注解式鉴权:只要具有其中一个权限即可通过校验

@RequestMapping("userAdd")

@CpCheckPermission(value = "user-add", orRole = "admin")

public AjaxJson userAdd() {

return AjaxJson.getSuccessData("用户信息");

}

orRole 字段代表权限认证未通过时的次要选择,两者只要其一认证成功即可通过校验,其有三种写法:

- 写法一:

orRole = "admin",代表需要拥有角色 admin 。 - 写法二:

orRole = {"admin", "manager", "staff"},代表具有三个角色其一即可。 - 写法三:

orRole = {"admin, manager, staff"},代表必须同时具有三个角色。

5、在业务逻辑层使用注解鉴权

疑问:我能否将注解写在其它架构层呢,比如业务逻辑层?

使用拦截器模式,只能在Controller层进行注解鉴权,如需在任意层级使用注解鉴权,请参考<AOP注解鉴权>

路由拦截鉴权

假设我们有如下需求:

项目中所有接口均需要登录认证,只有'登录接口'本身对外开放

我们怎么实现呢?给每个接口加上鉴权注解?手写全局拦截器?似乎都不是非常方便。 在这个需求中我们真正需要的是一种基于路由拦截的鉴权模式, 那么在UAAC怎么实现路由拦截鉴权呢?

1、注册 UAAC 路由拦截器

以SpringBoot2.0为例, 新建配置类CpConfigure.java

java

@Configuration

public class CpConfigure implements WebMvcConfigurer {

// 注册拦截器

@Override

public void addInterceptors(InterceptorRegistry registry) {

// 注册UAAC的路由拦截器

registry.addInterceptor(new CpRouteInterceptor())

.addPathPatterns("/**")

.excludePathPatterns("/user/doLogin");

}

}

以上代码,我们注册了一个登录认证拦截器,并且排除了/user/doLogin接口用来开放登录(除了/user/doLogin以外的所有接口都需要登录才能访问) 那么我们如何进行权限认证拦截呢,且往下看

2、校验函数详解

你可以使用函数式编程自定义认证规则,例如:

java

@Configuration

public class CpTokenConfigure implements WebMvcConfigurer {

@Override

public void addInterceptors(InterceptorRegistry registry) {

// 注册路由拦截器,自定义认证规则

registry.addInterceptor(new CpRouteInterceptor((req, res, handler)->{

// 根据路由划分模块,不同模块不同鉴权

CpRouter.match("/user/**", r -> StpUtil.checkPermission("user"));

CpRouter.match("/admin/**", r -> StpUtil.checkPermission("admin"));

CpRouter.match("/goods/**", r -> StpUtil.checkPermission("goods"));

CpRouter.match("/orders/**", r -> StpUtil.checkPermission("orders"));

CpRouter.match("/notice/**", r -> StpUtil.checkPermission("notice"));

CpRouter.match("/comment/**", r -> StpUtil.checkPermission("comment"));

})).addPathPatterns("/**");

}

}

CpRouter.match() 匹配函数有两个参数:

- 参数一:要匹配的path路由。

- 参数二:要执行的校验函数。

在校验函数内不只可以使用 StpUtil.checkPermission("xxx") 进行权限校验,你还可以写任意代码,例如:

java

@Configuration

public class CpTokenConfigure implements WebMvcConfigurer {

// 注册UAAC的拦截器

@Override

public void addInterceptors(InterceptorRegistry registry) {

// 注册路由拦截器,自定义认证规则

registry.addInterceptor(new CpRouteInterceptor((req, res, handler) -> {

// 登录认证 -- 拦截所有路由,并排除/user/doLogin 用于开放登录

CpRouter.match("/**", "/user/doLogin", r -> StpUtil.checkLogin());

// 角色认证 -- 拦截以 admin 开头的路由,必须具备 admin 角色或者 super-admin 角色才可以通过认证

CpRouter.match("/admin/**", r -> StpUtil.checkRoleOr("admin", "super-admin"));

// 权限认证 -- 不同模块认证不同权限

CpRouter.match("/user/**", r -> StpUtil.checkPermission("user"));

CpRouter.match("/admin/**", r -> StpUtil.checkPermission("admin"));

CpRouter.match("/goods/**", r -> StpUtil.checkPermission("goods"));

CpRouter.match("/orders/**", r -> StpUtil.checkPermission("orders"));

CpRouter.match("/notice/**", r -> StpUtil.checkPermission("notice"));

CpRouter.match("/comment/**", r -> StpUtil.checkPermission("comment"));

// 甚至你可以随意的写一个打印语句

CpRouter.match("/**", r -> System.out.println("----啦啦啦----"));

// 连缀写法

CpRouter.match("/**").check(r -> System.out.println("----啦啦啦----"));

})).addPathPatterns("/**");

}

}

3、匹配特征详解

除了上述示例的 path 路由匹配,还可以根据很多其它特征进行匹配,以下是所有可匹配的特征:

java

// 基础写法样例:匹配一个path,执行一个校验函数

CpRouter.match("/user/**").check(r -> StpUtil.checkLogin());

// 根据 path 路由匹配 ——— 支持写多个path,支持写 restful 风格路由

CpRouter.match("/user/**", "/goods/**", "/art/get/{id}").check( /* 要执行的校验函数 */ );

// 根据 path 路由排除匹配

CpRouter.match("/**").notMatch("*.html", "*.css", "*.js").check( /* 要执行的校验函数 */ );

// 根据请求类型匹配

CpRouter.match(CpHttpMethod.GET).check( /* 要执行的校验函数 */ );

// 根据一个 boolean 条件进行匹配

CpRouter.match( StpUtil.isLogin() ).check( /* 要执行的校验函数 */ );

// 根据一个返回 boolean 结果的lambda表达式匹配

CpRouter.match( r -> StpUtil.isLogin() ).check( /* 要执行的校验函数 */ );

// 多个条件一起使用

CpRouter.match(CpHttpMethod.GET).match("/**").check( /* 要执行的校验函数 */ );

// 可以无限连缀下去

CpRouter

.match(CpHttpMethod.GET)

.match("/admin/**")

.match("/user/**")

.notMatch("/**/*.js")

.notMatch("/**/*.css")

// ....

.check( /* 只有上述所有条件都匹配成功,才会执行最后的check校验函数 */ );

4、提前退出匹配链

使用 CpRouter.stop() 可以提前退出匹配链,例:

java

registry.addInterceptor(new CpRouteInterceptor((req, res, handler) -> {

CpRouter.match("/**").check(r -> System.out.println("进入1"));

CpRouter.match("/**").check(r -> System.out.println("进入2")).stop();

CpRouter.match("/**").check(r -> System.out.println("进入3"));

})).addPathPatterns("/**");

如上示例,代码运行至第2条匹配链时,会在stop函数处提前退出整个匹配函数,从而忽略掉剩余的所有match匹配

除了stop()函数,CpRouter还提供了 back() 函数,用于:停止匹配,结束执行,直接向前端返回结果

java

// 执行back函数后将停止匹配,也不会进入Controller,而是直接将 back参数 作为返回值输出到前端

CpRouter.match("/user/back").back("参数");

stop() 与 back() 函数的区别在于:

CpRouter.stop()会停止匹配,进入Controller。CpRouter.back()会停止匹配,直接返回结果到前端。

5、使用free打开一个独立的作用域

java

// 进入 free 独立作用域

CpRouter.match("/**").free(r -> {

CpRouter.match("/a/**").check(/* --- */);

CpRouter.match("/a/**").check(/* --- */).stop();

CpRouter.match("/a/**").check(/* --- */);

});

// 执行 stop() 函数跳出 free 后继续执行下面的 match 匹配

CpRouter.match("/**").check(/* --- */);

free() 的作用是:打开一个独立的作用域,使内部的 stop() 不再一次性跳出整个 Auth 函数,而是仅仅跳出当前 free 作用域。

Session会话

Session是什么?

Session是会话中专业的数据缓存组件,通过 Session 我们可以很方便的缓存一些高频读写数据,提高程序性能,例如:

java

// 在登录时缓存user对象

StpUtil.getSession().set("user", user);

// 然后我们就可以在任意处使用这个user对象

SysUser user = (SysUser) StpUtil.getSession().get("user");

在 UAAC 中,Session 分为三种,分别是:

User-Session: 指的是框架为每个 账号id 分配的 SessionToken-Session: 指的是框架为每个 token 分配的 SessionCustom-Session: 指的是以一个 特定的值 作为SessionId,来分配的 Session

有关User-Session与Token-Session的详细区别,请参考<Session模型详解>

User-Session

有关账号Session的API如下:

java

// 获取当前账号id的Session (必须是登录后才能调用)

StpUtil.getSession();

// 获取当前账号id的Session, 并决定在Session尚未创建时,是否新建并返回

StpUtil.getSession(true);

// 获取账号id为10001的Session

StpUtil.getSessionByLoginId(10001);

// 获取账号id为10001的Session, 并决定在Session尚未创建时,是否新建并返回

StpUtil.getSessionByLoginId(10001, true);

// 获取SessionId为xxxx-xxxx的Session, 在Session尚未创建时, 返回null

StpUtil.getSessionBySessionId("xxxx-xxxx");

Token-Session

有关令牌Session的API如下:

java

// 获取当前token的专属Session

StpUtil.getTokenSession();

// 获取指定token的专属Session

StpUtil.getTokenSessionByToken(token);

在未登录状态下是否可以获取Token-Session?这取决于你配置的tokenSessionCheckLogin值是否为false,详见<框架配置>

自定义Session

自定义Session指的是以一个特定的值作为SessionId来分配的Session, 借助自定义Session,你可以为系统中的任意元素分配相应的session 例如以商品id作为key为每个商品分配一个Session,以便于缓存和商品相关的数据,其相关API如下:

java

// 查询指定key的Session是否存在

CpSessionCustomUtil.isExists("goods-10001");

// 获取指定key的Session,如果没有,则新建并返回

CpSessionCustomUtil.getSessionById("goods-10001");

// 获取指定key的Session,如果没有,第二个参数决定是否新建并返回

CpSessionCustomUtil.getSessionById("goods-10001", false);

// 删除指定key的Session

CpSessionCustomUtil.deleteSessionById("goods-10001");

Session相关操作

那么获取到的CpSession具体有哪些方法可供操作?

java

// 返回此Session的id

session.getId();

// 返回此Session的创建时间 (时间戳)

session.getCreateTime();

// 在Session上获取一个值

session.getAttribute('name');

// 在Session上获取一个值,并指定取不到值时返回的默认值

session.getAttribute('name', 'zhang');

// 在Session上写入一个值

session.setAttribute('name', 'zhang');

// 在Session上移除一个值

session.removeAttribute('name');

// 清空此Session的所有值

session.clearAttribute();

// 获取此Session是否含有指定key (返回true或false)

session.containsAttribute('name');

// 获取此Session会话上所有key (返回Set<String>)

session.attributeKeys();

// 返回此Session会话上的底层数据对象(如果更新map里的值,请调用session.update()方法避免产生脏数据)

session.getDataMap();

// 将这个Session从持久库更新一下

session.update();

// 注销此Session会话 (从持久库删除此Session)

session.logout();

类型转换API

由于Session存取值默认的类型都是Object,因此我们通常会写很多不必要类型转换代码 为了简化操作,UAAC自封装了存取值API的类型转换,你可以非常方便的调用以下方法:

java

// 写值

session.set("name", "zhang");

// 写值 (只有在此key原本无值的时候才会写入)

session.setDefaultValue("name", "zhang");

// 取值

session.get("name");

// 取值 (指定默认值)

session.get("name", "<defaultValue>");

// 取值 (转String类型)

session.getString("name");

// 取值 (转int类型)

session.getInt("age");

// 取值 (转long类型)

session.getLong("age");

// 取值 (转double类型)

session.getDouble("result");

// 取值 (转float类型)

session.getFloat("result");

// 取值 (指定转换类型)

session.getModel("key", Student.class);

// 取值 (指定转换类型, 并指定值为Null时返回的默认值)

session.getModel("key", Student.class, <defaultValue>);

// 是否含有某个key

session.has("key");

Session环境隔离说明

有同学经常会把 CpSession 与 HttpSession 进行混淆,例如:

java

@PostMapping("/resetPoints")

public void reset(HttpSession session) {

// 在HttpSession上写入一个值

session.setAttribute("name", 66);

// 在CpSession进行取值

System.out.println(StpUtil.getSession().getAttribute("name")); // 输出null

}

要点:

CpSession与HttpSession没有任何关系,在HttpSession上写入的值,在CpSession中无法取出HttpSession并未被框架接管,在使用UAAC时,请在任何情况下均使用CpSession,不要使用HttpSession

框架配置

你可以零配置启动框架 但同时你也可以通过配置,定制性使用框架,UAAC支持多种方式配置框架信息

方式1、在 application.yml 配置

java

### UAAC 配置

uaac:

# token名称 (同时也是cookie名称)

token-name: uaac-token

# token有效期,单位s 默认30天, -1代表永不过期

timeout: 2592000

# token临时有效期 (指定时间内无操作就视为token过期) 单位: 秒

activity-timeout: -1

# 是否允许同一账号并发登录 (为true时允许一起登录, 为false时新登录挤掉旧登录)

is-concurrent: true

# 在多人登录同一账号时,是否共用一个token (为true时所有登录共用一个token, 为false时每次登录新建一个token)

is-share: true

# token风格

token-style: uuid

# 是否输出操作日志

is-log: false

如果你习惯于 application.properties 类型的配置文件,那也很好办: 百度: springboot properties与yml 配置文件的区别

方式2、通过代码配置

模式1:

java

/**

* UAAC代码方式进行配置

*/

@Configuration

public class CpTokenConfigure {

// 获取配置Bean (以代码的方式配置UAAC, 此配置会覆盖yml中的配置)

@Bean

@Primary

public CpConfig getCpConfigPrimary() {

CpConfig config = new CpConfig();

config.setTokenName("uaac-token"); // token名称 (同时也是cookie名称)

config.setTimeout(30 * 24 * 60 * 60); // token有效期,单位s 默认30天

config.setActivityTimeout(-1); // token临时有效期 (指定时间内无操作就视为token过期) 单位: 秒

config.setIsConcurrent(true); // 是否允许同一账号并发登录 (为true时允许一起登录, 为false时新登录挤掉旧登录)

config.setIsShare(true); // 在多人登录同一账号时,是否共用一个token (为true时所有登录共用一个token, 为false时每次登录新建一个token)

config.setTokenStyle("uuid"); // token风格

config.setIsLog(false); // 是否输出操作日志

return config;

}

}

模式2:

java

// 以代码的方式配置UAAC-Config

@Autowired

public void configUAAC(CpConfig config) {

// config.setTokenName("uaac-token333"); // token名称 (同时也是cookie名称)

// ...

}

PS:两者的区别在于:模式1会覆盖yml中的配置,模式2会与yml中的配置合并

所有可配置项

| 参数名称 | 类型 | 默认值 | 说明 |

|---|---|---|---|

| tokenName | String | uaac-token | token名称 (同时也是cookie名称) |

| timeout | long | 2592000 | token有效期,单位/秒 默认30天,-1代表永久有效 参考<token有效期详解> |

| activityTimeout | long | -1 | token临时有效期 (指定时间内无操作就视为token过期) 单位: 秒, 默认-1 代表不限制 (例如可以设置为1800代表30分钟内无操作就过期) 参考<token有效期详解> |

| isConcurrent | Boolean | true | 是否允许同一账号并发登录 (为true时允许一起登录, 为false时新登录挤掉旧登录) |

| isShare | Boolean | true | 在多人登录同一账号时,是否共用一个token (为true时所有登录共用一个token, 为false时每次登录新建一个token) |

| isReadBody | Boolean | true | 是否尝试从 请求体 里读取 Token |

| isReadHead | Boolean | true | 是否尝试从 header 里读取 Token |

| isReadCookie | Boolean | true | 是否尝试从 cookie 里读取 Token |

| tokenStyle | String | uuid | token风格, 参考<自定义Token风格> |

| dataRefreshPeriod | int | 30 | 默认dao层实现类中,每次清理过期数据间隔的时间 (单位: 秒) ,默认值30秒,设置为-1代表不启动定时清理 |

| tokenSessionCheckLogin | Boolean | true | 获取 Token-Session 时是否必须登录 (如果配置为true,会在每次获取 Token-Session 时校验是否登录) |

| autoRenew | Boolean | true | 是否打开自动续签 (如果此值为true, 框架会在每次直接或间接调用 getLoginId() 时进行一次过期检查与续签操作) |

| tokenPrefix | String | null | token前缀, 例如填写 Bearer 实际传参 uaac-token: Bearer xxxx-xxxx-xxxx-xxxx 参考<自定义Token前缀> |

| isPrint | Boolean | true | 是否在初始化配置时打印版本字符画 |

| isLog | Boolean | false | 是否打印操作日志 |

| jwtSecretKey | String | null | jwt秘钥 (只有集成 uaac-temp-jwt 模块时此参数才会生效) |

| idTokenTimeout | long | 86400 | Id-Token的有效期 (单位: 秒) |

| basic | String | "" | Http Basic 认证的账号和密码 参考<Http Basic 认证> |

| currDomain | Boolean | false | 是否校验Id-Token(部分rpc插件有效) |

| checkIdToken | false | false | 配置当前项目的网络访问地址 |

| sso | Object | new CpSsoConfig() | SSO 单点登录相关配置 |

| cookie | Object | new SaCookieConfig() | Cookie配置对象 |

Cookie相关配置:

| 参数名称 | 类型 | 默认值 | 说明 |

|---|---|---|---|

| domain | String | null | 作用域(写入Cookie时显式指定的作用域, 常用于单点登录二级域名共享Cookie的场景) |

| path | String | / | 路径,默认写在域名根路径下 |

| secure | Boolean | false | 是否只在 https 协议下有效 |

| httpOnly | Boolean | false | 是否禁止 js 操作 Cookie |

| sameSite | String | Lax | 第三方限制级别(Strict=完全禁止,Lax=部分允许,None=不限制) |

单点登录相关配置

Server 端:

| 参数名称 | 类型 | 默认值 | 说明 |

|---|---|---|---|

| ticketTimeout | long | 300 | ticket 有效期 (单位: 秒) |

| allowUrl | String | * | 所有允许的授权回调地址,多个用逗号隔开(不在此列表中的URL将禁止下放ticket),参考:<SSO整合:配置域名校验> |

| isSlo | Boolean | false | 是否打开单点注销功能 |

| isHttp | Boolean | false | 是否打开模式三(此值为 true 时将使用 http 请求:校验ticket值、单点注销、获取userinfo) |

| secretkey | String | null | 调用秘钥 (用于SSO模式三单点注销的接口通信身份校验) |

Client 端:

| 参数名称 | 类型 | 默认值 | 说明 |

|---|---|---|---|

| authUrl | String | null | 配置 Server 端单点登录授权地址 |

| isSlo | Boolean | false | 是否打开单点注销功能 |

| isHttp | Boolean | false | 是否打开模式三(此值为 true 时将使用 http 请求:校验ticket值、单点注销、获取userinfo) |

| checkTicketUrl | String | null | 配置 Server 端的 ticket 校验地址 |

| userinfoUrl | String | null | 配置 Server 端查询 userinfo 地址 |

| sloUrl | String | null | 配置 Server 端单点注销地址 |

| ssoLogoutCall | String | null | 配置当前 Client 端的单点注销回调URL (为空时自动获取) |

| secretkey | String | null | 接口调用秘钥 (用于SSO模式三单点注销的接口通信身份校验) |

配置示例:

yml

### UAAC 配置

uaac:

# SSO-相关配置

sso:

# SSO-Server端 单点登录授权地址

auth-url: http://uaac-sso-server.com:9000/sso/auth

OAuth2.0相关配置

| 参数名称 | 类型 | 默认值 | 说明 |

|---|---|---|---|

| isCode | Boolean | true | 是否打开模式:授权码(Authorization Code) |

| isImplicit | Boolean | false | 是否打开模式:隐藏式(Implicit) |

| isPassword | Boolean | false | 是否打开模式:密码式(Password) |

| isClient | Boolean | false | 是否打开模式:凭证式(Client Credentials) |

| isNewRefresh | Boolean | false | 是否在每次 Refresh-Token 刷新 Access-Token 时,产生一个新的 Refresh-Token |

| codeTimeout | long | 300 | Code授权码 保存的时间(单位秒) 默认五分钟 |

| accessTokenTimeout | long | 7200 | Access-Token 保存的时间(单位秒) 默认两个小时 |

| refreshTokenTimeout | long | 2592000 | Refresh-Token 保存的时间(单位秒) 默认30 天 |

| clientTokenTimeout | long | 7200 | Client-Token 保存的时间(单位秒) 默认两个小时 |

配置示例:

yml

### UAAC 配置

uaac:

token-name: uaac-token-server

# OAuth2.0 配置

oauth2:

is-code: true

is-implicit: true

is-password: true

is-client: true

深入

集成 Redis

UAAC默认将数据保存在内存中,此模式读写速度最快,且避免了序列化与反序列化带来的性能消耗,但是此模式也有一些缺点,比如:

- 重启后数据会丢失

- 无法在分布式环境中共享数据

为此,UAAC提供了扩展接口,你可以轻松将会话数据存储在 Redis、Memcached等专业的缓存中间件中, 做到重启数据不丢失,而且保证分布式环境下多节点的会话一致性

以下是官方提供的Redis集成包:

方式1. UAAC 整合 Redis (使用jdk默认序列化方式)

xml

<!-- UAAC 整合 Redis (使用jdk默认序列化方式) -->

<dependency>

<groupId>com.cpit.csc</groupId>

<artifactId>uaac-dao-redis</artifactId>

<version>${uaac.top.version}</version>

</dependency>

优点:兼容性好,缺点:Session序列化后基本不可读,对开发者来讲等同于乱码

方式2. UAAC 整合 Redis(使用jackson序列化方式)

xml

<!-- UAAC 整合 Redis (使用jackson序列化方式) -->

<dependency>

<groupId>com.cpit.csc</groupId>

<artifactId>uaac-dao-redis-jackson</artifactId>

<version>${uaac.top.version}</version>

</dependency>

优点:Session序列化后可读性强,可灵活手动修改,缺点:兼容性稍差

集成Redis请注意:

1. 无论使用哪种序列化方式,你都必须为项目提供一个Redis实例化方案,例如:

xml

<!-- 提供Redis连接池 -->

<dependency>

<groupId>org.apache.commons</groupId>

<artifactId>commons-pool2</artifactId>

</dependency>

2. 引入了依赖,我还需要为Redis配置连接信息吗? 需要!只有项目初始化了正确的Redis实例,UAAC才可以使用Redis进行数据持久化,参考以下yml配置:

java

### 端口

spring:

# redis配置

redis:

# Redis数据库索引(默认为0)

database: 1

# Redis服务器地址

host: 127.0.0.1

# Redis服务器连接端口

port: 6379

# Redis服务器连接密码(默认为空)

# password:

# 连接超时时间

timeout: 10s

lettuce:

pool:

# 连接池最大连接数

max-active: 200

# 连接池最大阻塞等待时间(使用负值表示没有限制)

max-wait: -1ms

# 连接池中的最大空闲连接

max-idle: 10

# 连接池中的最小空闲连接

min-idle: 0

3. 集成Redis后,是我额外手动保存数据,还是框架自动保存? 框架自动保存。集成Redis只需要引入对应的pom依赖即可,框架所有上层API保持不变

4. 集成包版本问题 UAAC-Redis 集成包的版本尽量与 UAAC-Starter 集成包的版本一致,否则可能出现兼容性问题

更多框架的集成方案正在更新中...

前后台分离

何为无Cookie模式?

无Cookie:特指不支持Cookie功能的终端,通俗来讲就是我们常说的 —— 前后台分离模式

常规PC端鉴权方法,一般由Cookie模式完成,而 Cookie 有两个特性:

- 可由后端控制写入

- 每次请求自动提交

这就使得我们在前端代码中,无需任何特殊操作,就能完成鉴权的全部流程(因为整个流程都是后端控制完成的) 而在app、小程序等前后台分离场景中,一般是没有 Cookie 这一功能的,此时大多数人都会一脸懵逼,咋进行鉴权啊?

见招拆招,其实答案很简单:

- 不能后端控制写入了,就前端自己写入(难点在后端如何将token传递到前端)

- 每次请求不能自动提交了,那就手动提交(难点在前端如何将token传递到后端,同时后端将其读取出来)

1、后端将 token 返回到前端

- 首先调用

StpUtil.login(id)进行登录 - 调用

StpUtil.getTokenInfo()返回当前会话的token详细参数

- 此方法返回一个对象,其有两个关键属性:

tokenName和tokenValue(token 的名称和 token 的值) - 将此对象传递到前台,让前端人员将这两个值保存到本地

2、前端将 token 提交到后端

- 无论是app还是小程序,其传递方式都大同小异

- 那就是,将 token 塞到请求

header里 ,格式为:{tokenName: tokenValue} - 以经典跨端框架 uni-app 为例:

方式1,简单粗暴

js

// 1、首先在登录时,将 tokenValue 存储在本地,例如:

uni.setStorageSync('tokenValue', tokenValue);

// 2、在发起ajax请求的地方,获取这个值,并塞到header里

uni.request({

url: 'https://www.example.com/request', // 仅为示例,并非真实接口地址。

header: {

"content-type": "application/x-www-form-urlencoded",

"uaac-token": uni.getStorageSync('tokenValue') // 关键代码, 注意参数名字是 uaac-token

},

success: (res) => {

console.log(res.data);

}

});

方式2,更加灵活

js

// 1、首先在登录时,将tokenName和tokenValue一起存储在本地,例如:

uni.setStorageSync('tokenName', tokenName);

uni.setStorageSync('tokenValue', tokenValue);

// 2、在发起ajax的地方,获取这两个值, 并组织到head里

var tokenName = uni.getStorageSync('tokenName'); // 从本地缓存读取tokenName值

var tokenValue = uni.getStorageSync('tokenValue'); // 从本地缓存读取tokenValue值

var header = {

"content-type": "application/x-www-form-urlencoded"

};

if (tokenName != undefined && tokenName != '') {

header[tokenName] = tokenValue;

}

// 3、后续在发起请求时将 header 对象塞到请求头部

uni.request({

url: 'https://www.example.com/request', // 仅为示例,并非真实接口地址。

header: header,

success: (res) => {

console.log(res.data);

}

});

- 只要按照如此方法将

token值传递到后端,UAAC 就能像传统PC端一样自动读取到 token 值,进行鉴权 - 你可能会有疑问,难道我每个

ajax都要写这么一坨?岂不是麻烦死了

- 你当然不能每个 ajax 都写这么一坨,因为这种重复性代码都是要封装在一个函数里统一调用的

其它解决方案?

如果你对 Cookie 非常了解,那你就会明白,所谓 Cookie ,本质上就是一个特殊的header参数而已, 而既然它只是一个 header 参数,我们就能手动模拟实现它,从而完成鉴权操作

这其实是对无Cookie模式的另一种解决方案,有兴趣的同学可以百度了解一下,在此暂不赘述

自定义 Token 风格

本篇介绍token生成的各种风格,以及自定义token生成策略

内置风格

UAAC默认的token生成策略是uuid风格,其模样类似于:623368f0-ae5e-4475-a53f-93e4225f16ae 如果你对这种风格不太感冒,还可以将token生成设置为其他风格

怎么设置呢?只需要在yml配置文件里设置 uaac.token-style=风格类型 即可,其有多种取值:

java

// 1. token-style=uuid —— uuid风格 (默认风格)

"623368f0-ae5e-4475-a53f-93e4225f16ae"

// 2. token-style=simple-uuid —— 同上,uuid风格, 只不过去掉了中划线

"6fd4221395024b5f87edd34bc3258ee8"

// 3. token-style=random-32 —— 随机32位字符串

"qEjyPsEA1Bkc9dr8YP6okFr5umCZNR6W"

// 4. token-style=random-64 —— 随机64位字符串

"v4ueNLEpPwMtmOPMBtOOeIQsvP8z9gkMgIVibTUVjkrNrlfra5CGwQkViDjO8jcc"

// 5. token-style=random-128 —— 随机128位字符串

"nojYPmcEtrFEaN0Otpssa8I8jpk8FO53UcMZkCP9qyoHaDbKS6dxoRPky9c6QlftQ0pdzxRGXsKZmUSrPeZBOD6kJFfmfgiRyUmYWcj4WU4SSP2ilakWN1HYnIuX0Olj"

// 6. token-style=tik —— tik风格

"gr_SwoIN0MC1ewxHX_vfCW3BothWDZMMtx__"

自定义token生成策略

如果你觉着以上风格都不是你喜欢的类型,那么你还可以自定义token生成策略,来定制化token生成风格

怎么做呢?只需要重写 CpStrategy 策略类的 createToken 算法即可

参考步骤如下:

1、在CpTokenConfigure配置类中添加代码:

java

@Configuration

public class CpTokenConfigure {

/**

* 重写 UAAC 框架内部算法策略

*/

@Autowired

public void rewriteCpStrategy() {

// 重写 Token 生成策略

CpStrategy.me.createToken = (loginId, loginType) -> {

return CpFoxUtil.getRandomString(60); // 随机60位长度字符串

};

}

}

2、再次调用 StpUtil.login(10001)方法进行登录,观察其生成的token样式:

html

gfuPSwZsnUhwgz08GTCH4wOgasWtc3odP4HLwXJ7NDGOximTvT4OlW19zeLH

自定义 Token 前缀

需求场景

在某些系统中,前端提交token时会在前面加个固定的前缀,例如:

js

{

"uaac-token": "Bearer xxxx-xxxx-xxxx-xxxx"

}

此时后端如果不做任何特殊处理,框架将会把Bearer 视为token的一部分,无法正常读取token信息,导致鉴权失败

为此,我们需要在yml中添加如下配置:

java

uaac:

# token前缀

token-prefix: Bearer

此时 UAAC 便可在读取 Token 时裁剪掉 Bearer,成功获取xxxx-xxxx-xxxx-xxxx

注意点

- Token前缀 与 Token值 之间必须有一个空格

- 一旦配置了 Token前缀,则前端提交token时,必须带有前缀,否则会导致框架无法读取token

- 由于

Cookie中无法存储空格字符,也就意味配置token前缀后,Cookie鉴权方式将会失效,此时只能将token提交到header里进行传输

记住我模式

如图所示,一般网站的登录界面都会有一个 [记住我] 按钮,当你勾选它后,即使你关闭浏览器再次打开网站,也依然会处于登录状态,无须重复验证密码

那么在UAAC中,如何做到 [ 记住我 ] 功能呢?

在uaac中实现记住我功能

UAAC的登录授权,默认就是[记住我]模式,为了实现[非记住我]模式, 你需要在登录时如下设置:

java

// 设置登录账号id为10001,第二个参数指定是否为[记住我],当此值为false后,关闭浏览器后再次打开需要重新登录

StpUtil.login(10001, false);

那么,UAAC实现[记住我]的具体原理是?

实现原理

Cookie作为浏览器提供的默认会话跟踪机制,其生命周期有两种形式,分别是:

- 临时Cookie:有效期为本次会话,只要关闭浏览器窗口,Cookie就会消失

- 永久Cookie:有效期为一个具体的时间,在时间未到期之前,即使用户关闭了浏览器Cookie也不会消失

利用Cookie的此特性,我们便可以轻松实现 [记住我] 模式:

- 勾选 [记住我] 按钮时:调用

StpUtil.login(10001, true),在浏览器写入一个永久Cookie储存 Token,此时用户即使重启浏览器 Token 依然有效 - 不勾选 [记住我] 按钮时:调用

StpUtil.login(10001, false),在浏览器写入一个临时Cookie储存 Token,此时用户在重启浏览器后 Token 便会消失,导致会话失效

前后台分离模式下如何实现[记住我]?

此时机智的你😏很快发现一个问题,Cookie虽好,却无法在前后端分离环境下使用,那是不是代表上述方案在APP、小程序等环境中无效?

准确的讲,答案是肯定的,任何基于Cookie的认证方案在前后台分离环境下都会失效(原因在于这些客户端默认没有实现Cookie功能),不过好在,这些客户端一般都提供了替代方案, 唯一遗憾的是,此场景中token的生命周期需要我们在前端手动控制

以经典跨端框架 uni-app 为例,我们可以使用如下方式达到同样的效果:

js

// 使用本地存储保存token,达到 [永久Cookie] 的效果

uni.setStorageSync("uaac-token", "xxxx-xxxx-xxxx-xxxx-xxx");

// 使用globalData保存token,达到 [临时Cookie] 的效果

getApp().globalData.uaac-token = "xxxx-xxxx-xxxx-xxxx-xxx";

如果你决定在PC浏览器环境下进行前后台分离模式开发,那么更加简单:

js

// 使用 localStorage 保存token,达到 [永久Cookie] 的效果

localStorage.setItem("uaac-token", "xxxx-xxxx-xxxx-xxxx-xxx");

// 使用 sessionStorage 保存token,达到 [临时Cookie] 的效果

sessionStorage.setItem("uaac-token", "xxxx-xxxx-xxxx-xxxx-xxx");

Remember me, it's too easy!

登录时指定token有效期

登录时不仅可以指定是否为[记住我]模式,还可以指定一个特定的时间作为token有效时长,如下示例:

java

// 示例1:

// 指定token有效期(单位: 秒),如下所示token七天有效

StpUtil.login(10001, new CpLoginModel().setTimeout(60 * 60 * 24 * 7));

// ----------------------- 示例2:所有参数

// `CpLoginModel`为登录参数Model,其有诸多参数决定登录时的各种逻辑,例如:

StpUtil.login(10001, new CpLoginModel()

.setDevice("PC") // 此次登录的客户端设备标识, 用于[同端互斥登录]时指定此次登录的设备名称

.setIsLastingCookie(true) // 是否为持久Cookie(临时Cookie在浏览器关闭时会自动删除,持久Cookie在重新打开后依然存在)

.setTimeout(60 * 60 * 24 * 7) // 指定此次登录token的有效期, 单位:秒 (如未指定,自动取全局配置的timeout值)

);

模拟他人 & 身份切换

以上介绍的api都是操作当前账号,对当前账号进行各种鉴权操作,你可能会问,我能不能对别的账号进行一些操作? 比如:查看账号10001有无某个权限码、获取 账号id=10002 的 User-Session,等等...

UAAC在api设计时充分考虑了这一点,暴露出多个api进行此类操作

有关操作其它账号的api

java

// 获取指定账号10001的`tokenValue`值

StpUtil.getTokenValueByLoginId(10001);

// 将账号10001的会话注销登录

StpUtil.logout(10001);

// 获取账号10001的Session对象, 如果session尚未创建, 则新建并返回

StpUtil.getSessionByLoginId(10001);

// 获取账号10001的Session对象, 如果session尚未创建, 则返回null

StpUtil.getSessionByLoginId(10001, false);

// 获取账号10001是否含有指定角色标识

StpUtil.hasRole(10001, "super-admin");

// 获取账号10001是否含有指定权限码

StpUtil.hasPermission(10001, "user:add");

临时身份切换

有时候,我们需要直接将当前会话的身份切换为其它账号,比如:

java

// 将当前会话[身份临时切换]为其它账号

StpUtil.switchTo(10044);

// 此时再调用此方法会返回 10044 (我们临时切换到的账号id)

StpUtil.getLoginId();

// 结束 [身份临时切换]

StpUtil.endSwitch();

你还可以: 直接在一个代码段里方法内,临时切换身份为指定loginId(此方式无需手动调用StpUtil.endSwitch()关闭身份切换)

java

System.out.println("------- [身份临时切换]调用开始...");

StpUtil.switchTo(10044, () -> {

System.out.println("是否正在身份临时切换中: " + StpUtil.isSwitch());

System.out.println("获取当前登录账号id: " + StpUtil.getLoginId());

});

System.out.println("------- [身份临时切换]调用结束...");

同端互斥登录

如果你经常使用腾讯QQ,就会发现它的登录有如下特点:它可以手机电脑同时在线,但是不能在两个手机上同时登录一个账号 同端互斥登录,指的就是像腾讯QQ一样,在同一类型设备上只允许单地点登录,在不同类型设备上允许同时在线

具体API

在 UAAC 中如何做到同端互斥登录? 首先在配置文件中,将 isConcurrent 配置为false,然后调用登录等相关接口时声明设备标识即可:

指定设备标识登录

java

// 指定`账号id`和`设备标识`进行登录

StpUtil.login(10001, "PC");

调用此方法登录后,同设备的会被顶下线(不同设备不受影响),再次访问系统时会抛出 NotLoginException 异常,场景值=-4

指定设备标识强制注销

java

// 指定`账号id`和`设备标识`进行强制注销

StpUtil.logout(10001, "PC");

如果第二个参数填写null或不填,代表将这个账号id所有在线端强制注销,被踢出者再次访问系统时会抛出 NotLoginException 异常,场景值=-2

查询当前登录的设备标识

java

// 返回当前token的登录设备

StpUtil.getLoginDevice();

Id 反查 Token

java

// 获取指定loginId指定设备端的tokenValue

StpUtil.getTokenValueByLoginId(10001, "APP");

二级认证

在某些敏感操作下,我们需要对已登录的会话进行二次验证

比如代码托管平台的仓库删除操作,尽管我们已经登录了账号,当我们点击 [删除] 按钮时,还是需要再次输入一遍密码,这么做主要为了两点:

- 保证操作者是当前账号本人

- 增加操作步骤,防止误删除重要数据

这就是我们本篇要讲的 —— 二级认证,即:在已登录会话的基础上,进行再次验证,提高会话的安全性。

具体API

在UAAC中进行二级认证非常简单,只需要使用以下API:

java

// 在当前会话 开启二级认证,时间为120秒

StpUtil.openSafe(120);

// 获取:当前会话是否处于二级认证时间内

StpUtil.isSafe();

// 检查当前会话是否已通过二级认证,如未通过则抛出异常

StpUtil.checkSafe();

// 获取当前会话的二级认证剩余有效时间 (单位: 秒, 返回-2代表尚未通过二级认证)

StpUtil.getSafeTime();

// 在当前会话 结束二级认证

StpUtil.closeSafe();

使用注解进行二级认证

在一个方法上使用 @CpCheckSafe 注解,可以在代码进入之前此方法之前进行一次二级认证

java

// 二级认证:必须二级认证之后才能进入该方法

@CpCheckSafe

@RequestMapping("add")

public String add() {

return "用户增加";

}

详细使用方法可参考<注解鉴权>,此处不再赘述

Http Basic 认证

Http Basic 是 http 协议中最基础的认证方式,其有两个特点:

- 简单、易集成。

- 功能支持度低。

在 UAAC 中使用 Http Basic 认证非常简单,只需调用几个简单的方法

1、启用 Http Basic 认证

首先我们在一个接口中,调用 Http Basic 校验:

java

@RequestMapping("test3")

public CpResult test3() {

CpBasicUtil.check("uaac:123456");

return CpResult.ok();

}

然后我们访问这个接口时,浏览器会强制弹出一个表单:

当我们输入账号密码后 (uaac / 123456),才可以继续访问数据:

2、其它启用方式

java

// 对当前会话进行 Basic 校验,账号密码为 yml 配置的值(例如:uaac.basic=uaac:123456)

CpBasicUtil.check();

// 对当前会话进行 Basic 校验,账号密码为:`uaac / 123456`

CpBasicUtil.check("uaac:123456");

// 以注解方式启用 Basic 校验

@CpCheckBasic(account = "uaac:123456")

@RequestMapping("test3")

public CpResult test3() {

return CpResult.ok();

}

// 在全局拦截器 或 过滤器中启用 Basic 认证

@Bean

public CpServletFilter getCpServletFilter() {

return new CpServletFilter()

.addInclude("/**").addExclude("/favicon.ico")

.setAuth(obj -> {

CpRouter.match("/test/**", () -> CpBasicUtil.check("uaac:123456"));

});

}

3、URL 认证

除了访问后再输入账号密码外,我们还可以在 URL 中直接拼接账号密码通过 Basic 认证,例如:

url

http://uaac:123456@127.0.0.1:8081/test/test3

密码加密

严格来讲,密码加密不属于 [权限认证] 的范畴,但是对于大多数系统来讲,密码加密又是安全认证不可或缺的部分, UAAC的密码加密模块非常简单,仅仅封装了一些常见的加密算法

摘要加密

md5、sha1、sha256

java

// md5加密

CpSecureUtil.md5("123456");

// sha1加密

CpSecureUtil.sha1("123456");

// sha256加密

CpSecureUtil.sha256("123456");

// md5加盐加密: md5(md5(str) + md5(salt))

CpSecureUtil.md5BySalt("123456", "salt");

对称加密

AES加密

java

// 定义秘钥和明文

String key = "123456";

String text = "UAAC 一个轻量级java权限认证框架";

// 加密

String ciphertext = CpSecureUtil.aesEncrypt(key, text);

System.out.println("AES加密后:" + ciphertext);

// 解密

String text2 = CpSecureUtil.aesDecrypt(key, ciphertext);

System.out.println("AES解密后:" + text2);

非对称加密

RSA加密

java

// 定义私钥和公钥

String privateKey = "MIICdgIBADANBgkqhkiG9w0BAQEFAASCAmAwggJcAgEAAoGBAO+wmt01pwm9lHMdq7A8gkEigk0XKMfjv+4IjAFhWCSiTeP7dtlnceFJbkWxvbc7Qo3fCOpwmfcskwUc3VSgyiJkNJDs9ivPbvlt8IU2bZ+PBDxYxSCJFrgouVOpAr8ar/b6gNuYTi1vt3FkGtSjACFb002/68RKUTye8/tdcVilAgMBAAECgYA1COmrSqTUJeuD8Su9ChZ0HROhxR8T45PjMmbwIz7ilDsR1+E7R4VOKPZKW4Kz2VvnklMhtJqMs4MwXWunvxAaUFzQTTg2Fu/WU8Y9ha14OaWZABfChMZlpkmpJW9arKmI22ZuxCEsFGxghTiJQ3tK8npj5IZq5vk+6mFHQ6aJAQJBAPghz91Dpuj+0bOUfOUmzi22obWCBncAD/0CqCLnJlpfOoa9bOcXSusGuSPuKy5KiGyblHMgKI6bq7gcM2DWrGUCQQD3SkOcmia2s/6i7DUEzMKaB0bkkX4Ela/xrfV+A3GzTPv9bIBamu0VIHznuiZbeNeyw7sVo4/GTItq/zn2QJdBAkEA8xHsVoyXTVeShaDIWJKTFyT5dJ1TR++/udKIcuiNIap34tZdgGPI+EM1yoTduBM7YWlnGwA9urW0mj7F9e9WIQJAFjxqSfmeg40512KP/ed/lCQVXtYqU7U2BfBTg8pBfhLtEcOg4wTNTroGITwe2NjL5HovJ2n2sqkNXEio6Ji0QQJAFLW1Kt80qypMqot+mHhS+0KfdOpaKeMWMSR4Ij5VfE63WzETEeWAMQESxzhavN1WOTb3/p6icgcVbgPQBaWhGg==";

String publicKey = "MIGfMA0GCSqGSIb3DQEBAQUAA4GNADCBiQKBgQDvsJrdNacJvZRzHauwPIJBIoJNFyjH47/uCIwBYVgkok3j+3bZZ3HhSW5Fsb23O0KN3wjqcJn3LJMFHN1UoMoiZDSQ7PYrz275bfCFNm2fjwQ8WMUgiRa4KLlTqQK/Gq/2+oDbmE4tb7dxZBrUowAhW9NNv+vESlE8nvP7XXFYpQIDAQAB";

// 文本

String text = "UAAC 一个轻量级java权限认证框架";

// 使用公钥加密

String ciphertext = CpSecureUtil.rsaEncryptByPublic(publicKey, text);

System.out.println("公钥加密后:" + ciphertext);

// 使用私钥解密

String text2 = CpSecureUtil.rsaDecryptByPrivate(privateKey, ciphertext);

System.out.println("私钥解密后:" + text2);

你可能会有疑问,私钥和公钥这么长的一大串,我怎么弄出来,手写吗?当然不是,调用以下方法生成即可

java

// 生成一对公钥和私钥,其中Map对象 (private=私钥, public=公钥)

System.out.println(CpSecureUtil.rsaGenerateKeyPair());

Base64编码与解码

java

// 文本

String text = "UAAC 一个轻量级java权限认证框架";

// 使用Base64编码

String base64Text = CpBase64Util.encode(text);

System.out.println("Base64编码后:" + base64Text);

// 使用Base64解码

String text2 = CpBase64Util.decode(base64Text);

System.out.println("Base64解码后:" + text2);

会话治理

尽管框架将大部分操作提供了简易的封装,但在一些特殊场景下,我们仍需要绕过框架,直达数据底层进行一些操作 UAAC提供以下API助你直接操作会话列表

具体API

java

// 查询所有token

StpUtil.searchTokenValue(String keyword, int start, int size);

// 查询所有账号Session会话

StpUtil.searchSessionId(String keyword, int start, int size);

// 查询所有令牌Session会话

StpUtil.searchTokenSessionId(String keyword, int start, int size);

参数详解:

keyword: 查询关键字,只有包括这个字符串的token值才会被查询出来start: 数据开始处索引, 值为-1时代表一次性取出所有数据size: 要获取的数据条数

使用示例:

java

// 查询value包括1000的所有token,结果集从第0条开始,返回10条

List<String> tokenList = StpUtil.searchTokenValue("1000", 0, 10);

for (String token : tokenList) {

System.out.println(token);

}

注意事项:

由于会话查询底层采用了遍历方式获取数据,当数据量过大时此操作将会比较耗时,有多耗时呢?这里提供一份参考数据:

- 单机模式下:百万会话取出10条token平均耗时

0.255s - Redis模式下:百万会话取出10条token平均耗时

3.322s

请根据业务实际水平合理调用API

如果需要实时获取当前登录人数或者需要在用户退出后自动触发某事件等, 建议采用websocket技术

全局侦听器

接口CpListener是UAAC的全局侦听器,通过实现此接口,你可以在用户登陆、退出、被踢下线等关键性操作时进行一些AOP操作

框架对此侦听器的默认实现是log日志输出,你可以通过配置uaac.is-log=true开启

下面我们演示一下如何自定义侦听器的实现:

自定义侦听器实现

新建MyCpListener.java,继承CpListener接口,并添加上注解@Component,保证此类被SpringBoot扫描到

java

/**

* 自定义侦听器的实现

*/

@Component

public class MyCpListener implements CpListener {

/** 每次登录时触发 */

@Override

public void doLogin(String loginType, Object loginId, SaLoginModel loginModel) {

// ...

}

/** 每次注销时触发 */

@Override

public void doLogout(String loginType, Object loginId, String tokenValue) {

// ...

}

/** 每次被踢下线时触发 */

@Override

public void doKickout(String loginType, Object loginId, String tokenValue) {

// ...

}

/** 每次被顶下线时触发 */

@Override

public void doReplaced(String loginType, Object loginId, String tokenValue) {

// ...

}

/** 每次被封禁时触发 */

@Override

public void doDisable(String loginType, Object loginId, long disableTime) {

// ...

}

/** 每次被解封时触发 */

@Override

public void doUntieDisable(String loginType, Object loginId) {

// ...

}

/** 每次创建Session时触发 */

@Override

public void doCreateSession(String id) {

// ...

}

/** 每次注销Session时触发 */

@Override

public void doLogoutSession(String id) {

// ...

}

}

全局过滤器

组件简述

之前的章节中,我们学习了“根据拦截器实现路由拦截鉴权”,其实在大多数web框架中,使用过滤器可以实现同样的功能,本章我们就利用UAAC全局过滤器来实现路由拦截器鉴权。

首先我们先梳理清楚一个问题,既然拦截器已经可以实现路由鉴权,为什么还要用过滤器再实现一遍呢?简而言之:

- 相比于拦截器,过滤器更加底层,执行时机更靠前,有利于防渗透扫描

- 过滤器可以拦截静态资源,方便我们做一些权限控制

- 部分Web框架根本就没有提供拦截器功能,但几乎所有的Web框架都会提供过滤器机制

但是过滤器也有一些缺点,比如:

- 由于太过底层,导致无法率先拿到

HandlerMethod对象,无法据此添加一些额外功能 - 由于拦截的太全面了,导致我们需要对很多特殊路由(如

/favicon.ico)做一些额外处理 - 在Spring中,过滤器中抛出的异常无法进入全局

@ExceptionHandler,我们必须额外编写代码进行异常处理

UAAC同时提供过滤器和拦截器机制,不是为了让谁替代谁,而是为了让大家根据自己的实际业务合理选择,拥有更多的发挥空间。

在 SpringBoot 中注册过滤器

同拦截器一样,为了避免不必要的性能浪费,UAAC全局过滤器默认处于关闭状态,若要使用过滤器组件,首先你需要注册它到项目中:

java

/**

* [UAAC 权限认证] 配置类

*/

@Configuration

public class CpTokenConfigure {

/**

* 注册 [UAAC全局过滤器]

*/

@Bean

public CpServletFilter getCpServletFilter() {

return new CpServletFilter()

// 指定 拦截路由 与 放行路由

.addInclude("/**").addExclude("/favicon.ico")

// 认证函数: 每次请求执行

.setAuth(obj -> {

System.out.println("---------- 进入UAAC全局认证 -----------");

// 登录认证 -- 拦截所有路由,并排除/user/doLogin 用于开放登录

CpRouter.match("/**", "/user/doLogin", () -> StpUtil.checkLogin());

// 更多拦截处理方式,请参考“路由拦截式鉴权”章节

})

// 异常处理函数:每次认证函数发生异常时执行此函数

.setError(e -> {

System.out.println("---------- 进入UAAC异常处理 -----------");

return AjaxJson.getError(e.getMessage());

})

// 前置函数:在每次认证函数之前执行

.setBeforeAuth(r -> {

// ---------- 设置一些安全响应头 ----------

CpHolder.getResponse()

// 服务器名称

.setServer("uaac-server")

// 是否可以在iframe显示视图: DENY=不可以 | SAMEORIGIN=同域下可以 | ALLOW-FROM uri=指定域名下可以

.setHeader("X-Frame-Options", "SAMEORIGIN")

// 是否启用浏览器默认XSS防护: 0=禁用 | 1=启用 | 1; mode=block 启用, 并在检查到XSS攻击时,停止渲染页面

.setHeader("X-XSS-Protection", "1; mode=block")

// 禁用浏览器内容嗅探

.setHeader("X-Content-Type-Options", "nosniff")

;

})

;

}

}

注意事项:

- 在

[认证函数]里,你可以写和拦截器里一致的代码,进行路由匹配鉴权,参考<路由拦截鉴权> - 由于过滤器中抛出的异常不进入全局异常处理,所以你必须提供

[异常处理函数]来处理[认证函数]里抛出的异常 - 在

[异常处理函数]里的返回值,将作为字符串输出到前端,如果需要定制化返回数据,请注意其中的格式转换

在 WebFlux 中注册过滤器

Spring WebFlux中不提供拦截器机制,因此若你的项目需要路由鉴权功能,过滤器是你唯一的选择,在Spring WebFlux注册过滤器的流程与上述流程几乎完全一致, 除了您需要将过滤器名称由CpServletFilter更换为CpReactorFilter以外,其它所有步骤均可参考以上示例

java

/**

* [UAAC 权限认证] 配置类

*/

@Configuration

public class CpTokenConfigure {

/**

* 注册 [UAAC全局过滤器]

*/

@Bean

public CpReactorFilter getCpReactorFilter() {

return new CpReactorFilter()

// 其它代码...

;

}

}

多账号认证

0、需求场景

有的时候,我们会在一个项目中设计两套账号体系,比如一个电商系统的 user表 和 admin表, 在这种场景下,如果两套账号我们都使用 StpUtil 类的API进行登录鉴权,那么势必会发生逻辑冲突

在UAAC中,这个问题的模型叫做:多账号体系认证

要解决这个问题,我们必须有一个合理的机制将这两套账号的授权给区分开,让它们互不干扰才行

1、演进思路

假如说我们的 user表 和 admin表 都有一个 id=10001 的账号,它们对应的登录代码:StpUtil.login(10001) 是一样的, 那么问题来了:在StpUtil.getLoginId()获取到的账号id如何区分它是User用户,还是Admin用户?

你可能会想到为他们加一个固定前缀,比如StpUtil.login("User_" + 10001)、StpUtil.login("Admin_" + 10001),这样确实是可以解决问题的, 但是同样的:你需要在StpUtil.getLoginId()时再裁剪掉相应的前缀才能获取真正的账号id,这样一增一减就让我们的代码变得无比啰嗦

那么,有没有从框架层面支持的,更优雅的解决方案呢?

2、解决方案

前面几篇介绍的api调用,都是经过 StpUtil 类的各种静态方法进行授权认证, 而如果我们深入它的源码StpUtil.java,就会发现,此类并没有任何代码逻辑,唯一做的事就是对成员变量stpLogic的各个API包装一下进行转发

这样做有两个优点:

- StpLogic 类的所有函数都可以被重写,按需扩展

- 在构造方法时随意传入一个不同的

loginType,就可以再造一套账号登录体系

3、操作示例

比如说,对于原生StpUtil类,我们只做admin账号权限认证,而对于user账号,我们则:

- 新建一个新的权限认证类,比如:

StpUserUtil.java - 将

StpUtil.java类的全部代码复制粘贴到StpUserUtil.java里 - 更改一下其

LoginType, 比如:

java

public class StpUserUtil {

/**

* 账号体系标识

*/

public static final String TYPE = "user"; // 将 LoginType 从`login`改为`user`

// 其它代码 ...

}

- 接下来就可以像调用

StpUtil.java一样调用StpUserUtil.java了,这两套账号认证的逻辑是完全隔离的

成品样例参考StpUserUtil.java

4、在多账号模式下使用注解鉴权

框架默认的注解鉴权 如@CpCheckLogin 只针对原生StpUtil进行鉴权

例如,我们在一个方法上加上@CpCheckLogin注解,这个注解只会放行通过StpUtil.login(id)进行登录的会话, 而对于通过StpUserUtil.login(id)进行登录的都会话,则始终不会通过校验

那么如何告诉@CpCheckLogin要鉴别的是哪套账号的登录会话呢?很简单,你只需要指定一下注解的type属性即可:

java

// 通过type属性指定此注解校验的是我们自定义的`StpUserUtil`,而不是原生`StpUtil`

@CpCheckLogin(type = StpUserUtil.TYPE)

@RequestMapping("info")

public String info() {

return "查询用户信息";

}

注:@CpCheckRole("xxx")、@CpCheckPermission("xxx")同理,亦可根据type属性指定其校验的账号体系,此属性默认为"",代表使用原生StpUtil账号体系

5、使用注解合并简化代码

交流群里有同学反应,虽然可以根据 @CpCheckLogin(type = "user") 指定账号类型,但几十上百个注解都加上这个的话,还是有些繁琐,代码也不够优雅,有么有更改的解决方案?

我们期待一种[注解继承/合并]的能力,即:自定义一个注解,标注上@CpCheckLogin(type = "user"),然后在方法上标注这个自定义注解,效果等同于标注@CpCheckLogin(type = "user")

很遗憾,JDK默认的注解处理器并没有提供这种[注解继承/合并]的能力,不过好在我们可以利用 Spring 的注解处理器,达到同样的目的

- 重写UAAC默认的注解处理器

java

@Configuration

public class CpTokenConfigure {

@Autowired

public void rewriteCpStrategy() {

// 重写UAAC的注解处理器,增加注解合并功能

CpStrategy.me.getAnnotation = (element, annotationClass) -> {

return AnnotatedElementUtils.getMergedAnnotation(element, annotationClass);

};

}

}

- 自定义一个注解

java

/**

* 登录认证(User版):只有登录之后才能进入该方法

* <p> 可标注在函数、类上(效果等同于标注在此类的所有方法上)

*/

@CpCheckLogin(type = "user")

@Retention(RetentionPolicy.RUNTIME)

@Target({ ElementType.METHOD, ElementType.TYPE})

public @interface CpUserCheckLogin {

}

- 接下来就可以使用我们的自定义注解了

java

// 使用 @CpUserCheckLogin 的效果等同于使用:@CpCheckLogin(type = "user")

@CpUserCheckLogin

@RequestMapping("info")

public String info() {

return "查询用户信息";

}

注:其它注解 @CpCheckRole("xxx")、@CpCheckPermission("xxx")同理,完整示例见/uaac-demo/uaac-demo-springboot/src/main/java/com/cpit/uaac/at。

6、同端多登陆

假设我们不仅需要在后台同时集成两套账号,我们还需要在一个客户端同时登陆两套账号(业务场景举例:一个APP中可以同时登陆商家账号和用户账号)

如果我们不做任何特殊处理的话,在客户端会发生token覆盖,新登录的token会覆盖掉旧登录的token从而导致旧登录失效

那么如何解决这个问题? 很简单,我们只要更改一下 StpUserUtil 的 TokenName 即可,参考示例如下:

java

public class StpUserUtil {

// 使用匿名子类 重写`stpLogic对象`的一些方法

public static StpLogic stpLogic = new StpLogic("user") {

// 重写 StpLogic 类下的 `splicingKeyTokenName` 函数,返回一个与 `StpUtil` 不同的token名称, 防止冲突

@Override

public String splicingKeyTokenName() {

return super.splicingKeyTokenName() + "-user";

}

// 同理你可以按需重写一些其它方法 ...

};

// ...

}

再次调用 StpUserUtil.login(10001) 进行登录授权时,token的名称将不再是 uaac-token,而是我们重写后的 uaac-token-user

7、不同体系不同 CpConfig 配置

如果自定义的 StpUserUtil 需要使用不同 CpConfig 对象, 也很简单,参考示例如下:

java

public class StpUserUtil {

// 使用匿名子类 重写`stpLogic对象`的一些方法

public static StpLogic stpLogic = new StpLogic("user") {

// 首先自定义一个 Config 对象

CpConfig config = new CpConfig()

.setTokenName("uaac-token")

.setTimeout(2592000)

// ... 其它set

;

// 然后重写 stpLogic 配置获取方法

@Override

public CpConfig getConfig() {

return config;

}

};

// ...

}

单点登录

单点登录简述

凡是稍微上点规模的系统,统一认证中心都是绕不过去的槛。而单点登录——便是我们搭建统一认证中心的关键。

什么是单点登录?解决什么问题?

举个场景,假设我们的系统被切割为N个部分:商城、论坛、直播、社交…… 如果用户每访问一个模块都要登录一次,那么用户将会疯掉, 为了优化用户体验,我们急需一套机制将这N个系统的认证授权互通共享,让用户在一个系统登录之后,便可以畅通无阻的访问其它所有系统。

单点登录——就是为了解决这个问题而生!

简而言之,单点登录可以做到:在多个互相信任的系统中,用户只需登录一次,就可以访问所有系统。

架构选型

对于单点登录,网上教程大多以CAS模式为主,其实对于不同的系统架构,实现单点登录的步骤也大为不同,UAAC 由简入难将其划分为三种模式:

| 系统架构 | 采用模式 | 简介 | 文档链接 |

|---|---|---|---|

| 前端同域 + 后端同 Redis | 模式一 | 共享 Cookie 同步会话 | 文档见<SSO模式一 共享Cookie同步会话>、示例见/uaac-demo/uaac-demo-sso1-client目录 |

| 前端不同域 + 后端同 Redis | 模式二 | URL重定向传播会话 | 文档见<SSO模式二 URL重定向传播会话>、示例见/uaac-demo/uaac-demo-sso2-client目录 |

| 前端不同域 + 后端不同 Redis | 模式三 | Http请求获取会话 | 文档见<SSO模式三 Http请求获取会话>、示例见/uaac-demo/uaac-demo-sso3-client目录 |

- 前端同域:就是指多个系统可以部署在同一个主域名之下,比如:

c1.domain.com、c2.domain.com、c3.domain.com。 - 后端同Redis:就是指多个系统可以连接同一个Redis,其它的缓存数据中心亦可。PS:这里并不需要把所有项目的数据都放在同一个Redis中,UAAC提供了

[权限缓存与业务缓存分离]的解决方案,详情见<Alone独立Redis插件>。 - 如果既无法做到前端同域,也无法做到后端同Redis,那么只能走模式三,Http请求获取会话(UAAC对SSO提供了完整的封装,你只需要按照示例从文档上复制几段代码便可以轻松集成)。

- 技术选型一定要根据系统架构对症下药,切不可胡乱选择。

UAAC-SSO 特性

- API简单易用,文档介绍详细,且提供直接可用的集成示例

- 支持三种模式,不论是否跨域、是否共享Redis、是否前后端分离,都可以完美解决

- 安全性高:内置域名校验、Ticket校验、秘钥校验等,杜绝

Ticket劫持、Token窃取等常见攻击手段(文档讲述攻击原理和防御手段) - 不丢参数:笔者曾试验多个单点登录框架,均有参数丢失的情况,比如重定向之前是:

http://a.com?id=1&name=2,登录成功之后就变成了:http://a.com?id=1,UAAC-SSO内有专门的算法保证了参数不丢失,登录成功之后原路返回页面 - 无缝集成:由于UAAC本身就是一个权限认证框架,因此你可以只用一个框架同时解决

权限认证+单点登录问题,让你不再到处搜索:xxx单点登录与xxx权限认证如何整合…… - 高可定制:UAAC-SSO模块对代码架构侵入性极低,结合UAAC本身的路由拦截特性,你可以非常轻松的定制化开发

搭建统一认证中心:SSO-Server

在开始SSO三种模式的对接之前,我们必须先搭建一个 SSO-Server 认证中心

搭建示例在官方仓库的

/uaac-demo/uaac-demo-sso-server/,如遇到难点可结合源码进行测试学习,demo里有制作好的登录页面

1、添加依赖

创建 SpringBoot 项目 uaac-demo-sso-server,引入依赖:

xml

<!-- UAAC 权限认证 -->

<dependency>

<groupId>com.cpit.csc</groupId>

<artifactId>uaac-spring-boot-starter</artifactId>

<version>${uaac.top.version}</version>

</dependency>

<!-- UAAC 整合 Redis (使用 jackson 序列化方式) -->

<dependency>

<groupId>com.cpit.csc</groupId>

<artifactId>uaac-dao-redis-jackson</artifactId>

<version>${uaac.top.version}</version>

</dependency>

<dependency>

<groupId>org.apache.commons</groupId>

<artifactId>commons-pool2</artifactId>

</dependency>

<!-- 视图引擎(在前后端不分离模式下提供视图支持) -->

<dependency>

<groupId>org.springframework.boot</groupId>

<artifactId>spring-boot-starter-thymeleaf</artifactId>

</dependency>

<!-- Http请求工具(在模式三的单点注销功能下用到,如不需要可以注释掉) -->

<dependency>

<groupId>com.ejlchina</groupId>

<artifactId>okhttps</artifactId>

<version>3.1.1</version>

</dependency>

除了 uaac-spring-boot-starter 以外,其它包都是可选的:

- 在SSO模式三时 Redis 相关包是可选的

- 在前后端分离模式下可以删除 thymeleaf 相关包

- 在不需要SSO模式三单点注销的情况下可以删除 http 工具包

建议先完整测试三种模式之后再对pom依赖进行酌情删减。

2、开放认证接口

新建 SsoServerController,用于对外开放接口:

java

/**

* UAAC-SSO Server端 Controller

*/

@RestController

public class SsoServerController {

/*

* SSO-Server端:处理所有SSO相关请求 (下面的章节我们会详细列出开放的接口)

*/

@RequestMapping("/sso/*")

public Object ssoRequest() {

return CpSsoHandle.serverRequest();

}

/**

* 配置SSO相关参数

*/

@Autowired

private void configSso(CpConfig cfg) {

// 配置:未登录时返回的View

cfg.sso.setNotLoginView(() -> {

String msg = "当前会话在SSO-Server端尚未登录,请先访问"

+ "<a href='/sso/doLogin?name=uaac&pwd=123456' target='_blank'> doLogin登录 </a>"

+ "进行登录之后,刷新页面开始授权";

return msg;

});

// 配置:登录处理函数

cfg.sso.setDoLoginHandle((name, pwd) -> {

// 此处仅做模拟登录,真实环境应该查询数据进行登录

if("uaac".equals(name) && "123456".equals(pwd)) {

StpUtil.login(10001);

return CpResult.ok("登录成功!").setData(StpUtil.getTokenValue());

}

return CpResult.error("登录失败!");

});

// 配置 Http 请求处理器 (在模式三的单点注销功能下用到,如不需要可以注释掉)

cfg.sso.setSendHttp(url -> {

return OkHttps.sync(url).get().getBody().toString();

});

}

}

注:在setDoLoginHandle函数里如果要获取name, pwd以外的参数,可通过CpHolder.getRequest().getParam("xxx")来获取

全局异常处理:

java

@RestControllerAdvice

public class GlobalExceptionHandler {

// 全局异常拦截

@ExceptionHandler

public CpResult handlerException(Exception e) {

e.printStackTrace();

return CpResult.error(e.getMessage());

}

}

3、application.yml配置

yml

### 端口

server:

port: 9000

### UAAC 配置

uaac:

# -------------- SSO-模式一相关配置 (非模式一不需要配置)

# cookie:

# 配置Cookie作用域

# domain: stp.com

# ------- SSO-模式二相关配置

sso:

# Ticket有效期 (单位: 秒),默认五分钟

ticket-timeout: 300

# 所有允许的授权回调地址

allow-url: "*"

# 是否打开单点注销功能

is-slo: true

# ------- SSO-模式三相关配置 (下面的配置在SSO模式三并且 is-slo=true 时打开) -------

# 是否打开模式三

isHttp: true

# 接口调用秘钥(用于SSO模式三的单点注销功能)

secretkey: kQwIOrYvnXmSDkwEiFngrKidMcdrgKor

# ---- 除了以上配置项,你还需要为 UAAC 配置http请求处理器(文档有步骤说明)

spring:

# Redis配置 (SSO模式一和模式二使用Redis来同步会话)

redis:

# Redis数据库索引(默认为0)

database: 1

# Redis服务器地址

host: 127.0.0.1

# Redis服务器连接端口

port: 6379

# Redis服务器连接密码(默认为空)

password:

注意点:allow-url为了方便测试配置为*,线上生产环境一定要配置为详细URL地址 (之后的章节我们会详细阐述此配置项)

4、创建启动类

java

@SpringBootApplication

public class UaacSsoServerApplication {

public static void main(String[] args) {

SpringApplication.run(UaacSsoServerApplication.class, args);

System.out.println("\n------ UAAC-SSO 认证中心启动成功");

}

}

启动项目

访问统一授权地址:

可以看到这个页面目前非常简陋,这是因为我们以上的代码示例,主要目标是为了带大家从零搭建一个可用的SSO认证服务端,所以就对一些不太必要的步骤做了简化。

大家可以下载运行一下官方示例/uaac-demo/uaac-demo-sso-server/,里面有制作好的登录页面:

默认账号密码为:uaac / 123456,先别着急点击登录,因为我们还没有搭建对应的 Client 端项目, 真实项目中我们是不会直接从浏览器访问 /sso/auth 授权地址的,我们需要在 Client 端点击登录按钮重定向而来。

现在我们先来看看除了 /sso/auth 统一授权地址,这个 SSO-Server 认证中心还开放了哪些API。

5、API 列表

如果你仅仅使用 UAAC 搭建 SSO-Server 端,而 Client 端使用其它框架的话,那么下面的 API 列表将给你的对接步骤做一份参考。

如果你在 Client 端也用到了 UAAC 框架,那么你可以选择跳过本小节,UAAC 对 Client 端也提供了相应的封装,你可以直接开始学习:<SSO模式一 共享Cookie同步会话>

5.1、单点登录授权地址

url

http://{host}:{port}/sso/auth

接收参数:

| 参数 | 是否必填 | 说明 |

|---|---|---|

| redirect | 是 | 登录成功后的重定向地址,一般填写 location.href(从哪来回哪去) |

| mode | 否 | 授权模式,取值 [simple, ticket],simple=登录后直接重定向,ticket=带着ticket参数重定向,默认值为ticket |

访问接口后有两种情况:

- 情况一:当前会话在 SSO 认证中心未登录,会进入登录页开始登录。

- 情况二:当前会话在 SSO 认证中心已登录,会被重定向至

redirect地址,并携带ticket参数。

5.2、RestAPI 登录接口

url

http://{host}:{port}/sso/doLogin

接收参数:

| 参数 | 是否必填 | 说明 |

|---|---|---|

| name | 是 | 用户名 |

| pwd | 是 | 密码 |

此接口属于 RestAPI (使用ajax访问),会进入后端配置的 setDoLoginHandle 函数中,另外需要注意: 此接口并非只能携带 name、pwd 参数,因为你可以在 setDoLoginHandle 函数里通过 CpHolder.getRequest().getParam("xxx") 来获取其它参数。

5.3、Ticket 校验接口

此接口仅配置模式三 (isHttp=true) 时打开

url

http://{host}:{port}/sso/checkTicket

接收参数:

| 参数 | 是否必填 | 说明 |

|---|---|---|

| ticket | 是 | 在步骤 5.1 中授权重定向时的 ticket 参数 |

| ssoLogoutCall | 否 | 单点注销时的回调通知地址,只在SSO模式三单点注销时需要携带此参数 |

返回值场景:

- 返回空,代表校验失败。

- 返回具体的 loginId,例如10001,代表校验成功,值为此 ticket 码代表的用户id。

5.4、单点注销接口

url

http://{host}:{port}/sso/logout

接受参数:

| 参数 | 是否必填 | 说明 |

|---|---|---|

| loginId | 否 | 要注销的账号id |

| secretkey | 否 | 接口通信秘钥 |

| back | 否 | 注销成功后的重定向地址 |

此接口有两种调用方式

####### 方式一:在 Client 的前端页面引导用户直接跳转,并带有 back 参数 例如:http://{host}:{port}/sso/logout?back=xxx,代表用户注销成功后返回back地址

####### 方式二:在 Client 的后端通过 http 工具来调用 例如:http://{host}:{port}/sso/logout?loginId={value}&secretkey={value},代表注销 账号=loginId 的账号,返回json数据结果,形如:

js

{

"code": 200, // 200表示请求成功,非200标识请求失败

"msg": "单点注销成功",

"data": null

}

SSO 认证中心只有这四个接口,接下来让我一起来看一下 Client 端的对接流程:SSO模式一 共享Cookie同步会话

SSO模式一 共享Cookie同步会话

如果我们的多个系统可以做到:前端同域、后端同Redis,那么便可以使用 [共享Cookie同步会话] 的方式做到单点登录。

1、解决思路?

首先我们分析一下多个系统之间,为什么无法同步登录状态?

- 前端的

Token无法在多个系统下共享。 - 后端的

Session无法在多个系统间共享。

所以单点登录第一招,就是对症下药:

- 使用

共享Cookie来解决 Token 共享问题。 - 使用

Redis来解决 Session 共享问题。

所谓共享Cookie,就是主域名Cookie在二级域名下的共享,举个例子:写在父域名stp.com下的Cookie,在s1.stp.com、s2.stp.com等子域名都是可以共享访问的。

而共享Redis,并不需要我们把所有项目的数据都放在同一个Redis中,UAAC提供了 [权限缓存与业务缓存分离] 的解决方案,详情见<Alone独立Redis插件>。

OK,所有理论就绪,下面开始实战:

2、准备工作

首先修改hosts文件(C:\windows\system32\drivers\etc\hosts),添加以下IP映射,方便我们进行测试:

url

127.0.0.1 sso.stp.com

127.0.0.1 s1.stp.com

127.0.0.1 s2.stp.com

127.0.0.1 s3.stp.com

其中:sso.stp.com为统一认证中心地址,当用户在其它 Client 端发起登录请求时,均将其重定向至认证中心,待到登录成功之后再原路返回到 Client 端。

3、指定Cookie的作用域

在sso.stp.com访问服务器,其Cookie也只能写入到sso.stp.com下,为了将Cookie写入到其父级域名stp.com下,我们需要更改 SSO-Server 端的 yml 配置:

yml

uaac:

cookie:

# 配置Cookie作用域

domain: stp.com

这个配置原本是被注释掉的,现在将其打开。另外我们格外需要注意: 在SSO模式一测试完毕之后,一定要将这个配置再次注释掉,因为模式一与模式二三使用不同的授权流程,这行配置会影响到我们模式二和模式三的正常运行。

4、搭建 Client 端项目

搭建示例在官方仓库的

/uaac-demo/uaac-demo-sso1-client/,如遇到难点可结合源码进行测试学习。

4.1、引入依赖

新建项目 uaac-demo-sso1-client,并添加以下依赖:

xml

<!-- UAAC 权限认证 -->

<dependency>

<groupId>com.cpit.csc</groupId>

<artifactId>uaac-spring-boot-starter</artifactId>

<version>${uaac-version}</version>

</dependency>

<!-- UAAC 整合redis (使用jackson序列化方式) -->

<dependency>

<groupId>com.cpit.csc</groupId>

<artifactId>uaac-dao-redis-jackson</artifactId>

<version>${uaac-version}</version>

</dependency>

<dependency>

<groupId>org.apache.commons</groupId>

<artifactId>commons-pool2</artifactId>

</dependency>

<!-- UAAC插件:权限缓存与业务缓存分离 -->

<dependency>

<groupId>com.cpit.csc</groupId>

<artifactId>uaac-alone-redis</artifactId>

<version>${uaac-version}</version>

</dependency>

4.2、新建 Controller 控制器

java

/**

* UAAC-SSO Client端 Controller

*/

@RestController

public class SsoClientController {

// SSO-Client端:首页

@RequestMapping("/")

public String index() {

String authUrl = CpManager.getConfig().getSso().getAuthUrl();

String solUrl = CpManager.getConfig().getSso().getSloUrl();

String str = "<h2>UAAC SSO-Client 应用端</h2>" +

"<p>当前会话是否登录:" + StpUtil.isLogin() + "</p>" +

"<p><a href=\"javascript:location.href='" + authUrl + "?mode=simple&redirect=' + encodeURIComponent(location.href);\">登录</a> " +

"<a href=\"javascript:location.href='" + solUrl + "?back=' + encodeURIComponent(location.href);\">注销</a> </p>";

return str;

}

// 全局异常拦截

@ExceptionHandler

public CpResult handlerException(Exception e) {

e.printStackTrace();

return CpResult.error(e.getMessage());

}

}

4.3、application.yml 配置

yml

### 端口

server:

port: 9001

### uaac配置

uaac:

# SSO-相关配置

sso:

# SSO-Server端-单点登录授权地址

auth-url: http://sso.stp.com:9000/sso/auth

# SSO-Server端-单点注销地址

slo-url: http://sso.stp.com:9000/sso/logout

# 配置UAAC单独使用的Redis连接 (此处需要和SSO-Server端连接同一个Redis)

alone-redis:

# Redis数据库索引

database: 1

# Redis服务器地址

host: 127.0.0.1

# Redis服务器连接端口

port: 6379

# Redis服务器连接密码(默认为空)

password:

# 连接超时时间

timeout: 10s

4.4、启动类

java

/**

* SSO模式一,Client端 Demo

*/

@SpringBootApplication

public class UaacSsoClientApplication {

public static void main(String[] args) {

SpringApplication.run(UaacSsoClientApplication.class, args);

System.out.println("\nUAAC SSO模式一 Client端启动成功");

}

}

5、访问测试

启动项目,依次访问三个应用端:

然后点击登录,被重定向至SSO认证中心:

我们点击登录,然后刷新页面,刷新另外两个Client端,均显示已登录

测试完成

6、跨域模式下的解决方案

如上,我们使用简单的步骤实现了同域下的单点登录,聪明如你😏,马上想到了这种模式有着一个不小的限制:

所有子系统的域名,必须同属一个父级域名

如果我们的子系统在完全不同的域名下,我们又该怎么完成单点登录功能呢?

且往下看,SSO模式二:URL重定向传播会话

SSO模式二 URL重定向传播会话

如果我们的多个系统:部署在不同的域名之下,但是后端可以连接同一个Redis,那么便可以使用 [URL重定向传播会话] 的方式做到单点登录。

1、解题思路

首先我们再次复习一下,多个系统之间为什么无法同步登录状态?

- 前端的

Token无法在多个系统下共享。 - 后端的

Session无法在多个系统间共享。

关于第二点,我们已在 "SSO模式一" 章节中阐述,使用 <Alone独立Redis插件> 做到权限缓存直连 SSO-Redis 数据中心,在此不再赘述。

而第一点,才是我们解决问题的关键所在,在跨域模式下,意味着 "共享Cookie方案" 的失效,我们必须采用一种新的方案来传递Token。

- 用户在 子系统 点击

[登录]按钮。 - 用户跳转到子系统登录接口

/sso/login,并携带back参数记录初始页面URL。

- 形如:

http://{sso-client}/sso/login?back=xxx

- 子系统检测到此用户尚未登录,再次将其重定向至SSO认证中心,并携带

redirect参数记录子系统的登录页URL。

- 形如:

http://{sso-server}/sso/auth?redirect=xxx?back=xxx

- 用户进入了 SSO认证中心 的登录页面,开始登录。

- 用户 输入账号密码 并 登录成功,SSO认证中心再次将用户重定向至子系统的登录接口

/sso/login,并携带ticket码参数。

- 形如:

http://{sso-client}/sso/login?back=xxx&ticket=xxxxxxxxx

- 子系统根据

ticket码从SSO-Redis中获取账号id,并在子系统登录此账号会话。 - 子系统将用户再次重定向至最初始的

back页面。

整个过程,除了第四步用户在SSO认证中心登录时会被打断,其余过程均是自动化的,当用户在另一个子系统再次点击[登录]按钮,由于此用户在SSO认证中心已有会话存在, 所以第四步也将自动化,也就是单点登录的最终目的 —— 一次登录,处处通行。

下面我们按照步骤依次完成上述过程:

2、准备工作

首先修改hosts文件(C:\windows\system32\drivers\etc\hosts),添加以下IP映射,方便我们进行测试:

url

127.0.0.1 uaac-sso-server.com

127.0.0.1 uaac-sso-client1.com

127.0.0.1 uaac-sso-client2.com

127.0.0.1 uaac-sso-client3.com

3、搭建 Client 端项目

搭建示例在官方仓库的

/uaac-demo/uaac-demo-sso2-client/,如遇到难点可结合源码进行测试学习

3.1、去除 SSO-Server 的 Cookie 作用域配置

在SSO模式一章节中我们打开了配置:

yml

uaac:

cookie:

# 配置Cookie作用域

domain: stp.com

此为模式一专属配置,现在我们将其注释掉,并按照注释提示打开其他相应的注释

3.2、创建 SSO-Client 端项目

创建一个 SpringBoot 项目 uaac-demo-sso-client,引入依赖:

xml

<!-- UAAC 权限认证 -->

<dependency>

<groupId>com.cpit.csc</groupId>

<artifactId>uaac-spring-boot-starter</artifactId>

<version>${uaac.top.version}</version>

</dependency>

<!-- UAAC 整合redis (使用jackson序列化方式) -->

<dependency>

<groupId>com.cpit.csc</groupId>

<artifactId>uaac-dao-redis-jackson</artifactId>

<version>${uaac.top.version}</version>

</dependency>

<dependency>

<groupId>org.apache.commons</groupId>

<artifactId>commons-pool2</artifactId>

</dependency>

<!-- UAAC插件:权限缓存与业务缓存分离 -->

<dependency>

<groupId>com.cpit.csc</groupId>

<artifactId>uaac-alone-redis</artifactId>

<version>${uaac.top.version}</version>

</dependency>

3.3、创建 SSO-Client 端认证接口

同 SSO-Server 一样,UAAC 为 SSO-Client 端所需代码也提供了完整的封装,你只需提供一个访问入口,接入 UAAC 的方法即可。

java

/**

* UAAC-SSO Client端 Controller

*/

@RestController

public class SsoClientController {

// 首页

@RequestMapping("/")

public String index() {

String str = "<h2>UAAC SSO-Client 应用端</h2>" +

"<p>当前会话是否登录:" + StpUtil.isLogin() + "</p>" +

"<p><a href=\"javascript:location.href='/sso/login?back=' + encodeURIComponent(location.href);\">登录</a> " +

"<a href='/sso/logout?back=self'>注销</a></p>";

return str;

}

/*

* SSO-Client端:处理所有SSO相关请求

* http://{host}:{port}/sso/login -- Client端登录地址,接受参数:back=登录后的跳转地址

* http://{host}:{port}/sso/logout -- Client端单点注销地址(isSlo=true时打开),接受参数:back=注销后的跳转地址

* http://{host}:{port}/sso/logoutCall -- Client端单点注销回调地址(isSlo=true时打开),此接口为框架回调,开发者无需关心

*/

@RequestMapping("/sso/*")

public Object ssoRequest() {

return CpSsoHandle.clientRequest();

}

}

3.4、配置SSO认证中心地址

你需要在 application.yml 配置如下信息:

yml

### 端口

server:

port: 9001

### uaac配置

uaac:

# SSO-相关配置

sso:

# SSO-Server端 统一认证地址

auth-url: http://uaac-sso-server.com:9000/sso/auth

# 是否打开单点注销接口

is-slo: true

# 配置UAAC单独使用的Redis连接 (此处需要和SSO-Server端连接同一个Redis)

alone-redis:

# Redis数据库索引 (默认为0)

database: 1

# Redis服务器地址

host: 127.0.0.1

# Redis服务器连接端口

port: 6379

# Redis服务器连接密码(默认为空)

password:

注意点:uaac.alone-redis 的配置需要和SSO-Server端连接同一个Redis(database也要一样)

3.5、写启动类

java

@SpringBootApplication

public class UaacSsoClientApplication {

public static void main(String[] args) {

SpringApplication.run(UaacSsoClientApplication.class, args);

System.out.println("\nUAAC-SSO Client端启动成功");

}

}

启动项目

4、测试访问

(1) 依次启动 SSO-Server 与 SSO-Client,然后从浏览器访问:http://uaac-sso-client1.com:9001/

(2) 首次打开,提示当前未登录,我们点击**登录** 按钮,页面会被重定向到登录中心

(3) SSO-Server提示我们在认证中心尚未登录,我们点击 **doLogin登录**按钮进行模拟登录

(4) SSO-Server认证中心登录成功,我们回到刚才的页面刷新页面

(5) 页面被重定向至Client端首页,并提示登录成功,至此,Client1应用已单点登录成功!

(6) 我们再次访问Client2:http://uaac-sso-client2.com:9001/

(7) 提示未登录,我们点击**登录**按钮,会直接提示登录成功

(8) 同样的方式,我们打开Client3,也可以直接登录成功:http://uaac-sso-client3.com:9001/

至此,测试完毕!

可以看出,除了在Client1端我们需要手动登录一次之外,在Client2端和Client3端都是可以无需再次认证,直接登录成功的。

5、跨 Redis 的单点登录

以上流程解决了跨域模式下的单点登录,但是后端仍然采用了共享Redis来同步会话,如果我们的架构设计中Client端与Server端无法共享Redis,又该怎么完成单点登录?

这就要采用模式三了,且往下看:SSO模式三:Http请求获取会话

SSO模式三 Http请求获取会话

如果既无法做到前端同域,也无法做到后端同Redis,那么可以使用模式三完成单点登录

阅读本篇之前请务必先熟读SSO模式二!因为模式三仅仅属于模式二的一个特殊场景,熟读模式二有助于您快速理解本章内容

1、问题分析

我们先来分析一下,当后端不使用共享 Redis 时,会对架构产生哪些影响:

- Client 端无法直连 Redis 校验 ticket,取出账号id。

- Client 端无法与 Server 端共用一套会话,需要自行维护子会话。

- 由于不是一套会话,所以无法“一次注销,全端下线”,需要额外编写代码完成单点注销。

所以模式三的主要目标:也就是在 模式二的基础上 解决上述 三个难题

模式三的 Demo 示例地址:

/uaac-demo/uaac-demo-sso3-client/如遇难点可参考示例

2、在Client 端更改 Ticket 校验方式

2.1、增加 pom.xml 配置

xml

<!-- Http请求工具 -->

<dependency>

<groupId>com.ejlchina</groupId>

<artifactId>okhttps</artifactId>

<version>3.1.1</version>

</dependency>

OkHttps是一个轻量级http请求工具,详情参考:OkHttps

2.2、配置 http 请求处理器

在SSO-Client端的 SsoClientController 中,新增以下配置

java

// 配置SSO相关参数

@Autowired

private void configSso(CpConfig cfg) {

// ... 其他代码

// 配置 Http 请求处理器

cfg.sso.setSendHttp(url -> {

return OkHttps.sync(url).get().getBody().toString();

});

}

2.3、application.yml 新增配置

yml

uaac:

sso:

# 打开模式三(使用Http请求校验ticket)

is-http: true

# SSO-Server端 ticket校验地址

check-ticket-url: http://uaac-sso-server.com:9000/sso/checkTicket

2.4、启动项目测试

重启项目,访问测试:http://uaac-sso-client1.com:9001/

注:如果已测试运行模式二,可先将Redis中的数据清空,以防旧数据对测试造成干扰

3、获取 Userinfo

除了账号id,我们可能还需要将用户的昵称、头像等信息从 Server端 带到 Client端,即:用户资料的同步。

在模式二中我们只需要将需要同步的资料放到 CpSession 即可,但是在模式三中两端不再连接同一个Redis,这时候我们需要通过http接口来同步信息:

3.1、在 Server 端自定义接口,查询用户资料

java

// 自定义接口:获取userinfo

@RequestMapping("/sso/userinfo")

public Object userinfo(String loginId, String secretkey) {

System.out.println("---------------- 获取userinfo --------");

// 校验调用秘钥

CpSsoUtil.checkSecretkey(secretkey);

// 自定义返回结果(模拟)

return CpResult.ok()

.set("id", loginId)

.set("name", "linxiaoyu")

.set("sex", "女")

.set("age", 18);

}

3.2、在 Client 端调用此接口查询 userinfo

首先在yml中配置接口地址

yml

uaac:

sso:

# SSO-Server端 查询userinfo地址

userinfo-url: http://uaac-sso-server.com:9000/sso/userinfo

然后在SsoClientController中新增接口

java

// 查询我的账号信息

@RequestMapping("/sso/myinfo")

public Object myinfo() {

Object userinfo = CpSsoUtil.getUserinfo(StpUtil.getLoginId());

System.out.println("--------info:" + userinfo);

return userinfo;

}

访问测试:http://uaac-sso-client1.com:9001/sso/myinfo

3.3、疑问

群里有小伙伴提问:CpSsoUtil.getUserinfo 提供的参数太少,只有一个 loginId,无法满足业务需求怎么办?

答:CpSsoUtil.getUserinfo只是为了避免你在项目中硬编码认证中心 url 而提供的简易封装,如果这个API无法满足你的业务需求, 你完全可以在 Server 端自定义一些接口然后从 Client 端使用 http 工具调用即可。

4、无刷单点注销

有了单点登录就必然要有单点注销,网上给出的大多数解决方案是将注销请求重定向至SSO-Server中心,逐个通知Client端下线